در دنیای امروز، امنیت اطلاعات به یکی از چالشهای اساسی تبدیل شده است. با افزایش حملات سایبری و نفوذهای غیرمجاز، نیاز به راهکارهای امنیتی قویتر از همیشه احساس میشود. یکی از این راهکارها، تکنولوژی “Silicon Root of Trust ” (SRT) است که به عنوان یک لایه امنیتی بنیادی در طراحی سیستمهای دیجیتال به کار میرود. این مقاله به بررسی مفهوم SRT، مزایای آن، نحوه عملکرد، کاربردها و چالشهای مرتبط با آن میپردازد. همچنین، با معرفی جنبههای مختلف SRT، به اهمیت آن در عصر دیجیتال و نقش آن در حفاظت از دادهها و سیستمها اشاره میشود.

⏲ مدت زمان تخمینی مطالعه: 12 دقیقه

فهرست موضوعات

مفهوم Silicon Root of Trust

Silicon Root of Trust به طور کلی به مجموعهای از سختافزارها و نرمافزارها اطلاق میشود که به ایجاد یک پایه امن برای سیستمهای دیجیتال کمک میکند. این تکنولوژی به طور خاص برای تأمین امنیت در برابر حملات فیزیکی و نرمافزاری طراحی شده است. در واقع، SRT به عنوان یک مرجع قابل اعتماد عمل میکند که میتواند از صحت و امنیت سیستمهای دیجیتال اطمینان حاصل کند.

مفهوم SRT در معماری امنیتی: لایهای فراتر از نرمافزار

تصور کنید برای ورود به یک اتاق امنیتی، چندین در با قفلهای مختلف وجود دارد. اگر کلید اولین در جعلی باشد، امنیت کل زنجیره بعدی فرو میریزد. در معماری سرور، این زنجیره با نام Chain of Trust شناخته میشود.

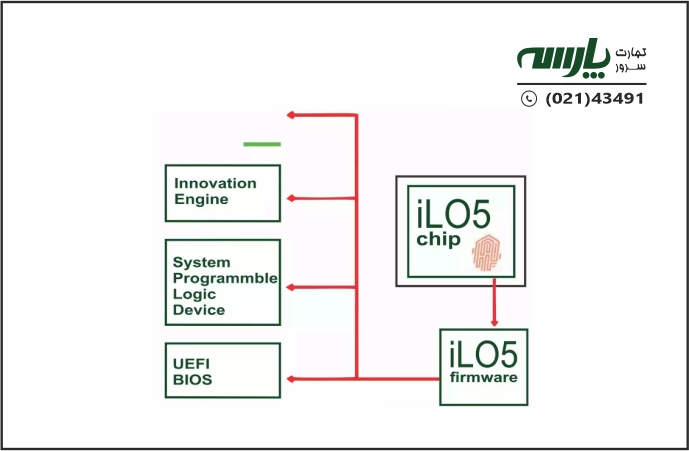

- ریشه (Root of Trust): در سرور HPE، این ریشه همان تراشه iLO است که توسط خود HPE طراحی شده و امضای دیجیتالی آن در کارخانه روی سیلیکون حک شده است. این امضا غیرقابل تغییر است.

- TPM 2.0 (Trusted Platform Module): این ماژول سختافزاری، یک کلیدخانه امن برای رمزنگاری دادهها و نگهداری کلیدهای اختصاصی سیستم است. SRT با TPM همکاری میکند تا کلیدها و اندازهگیریهای بوت را در یک محیط کاملاً ایزوله حفظ کند.

نکته فنی: SRT در واقع پیادهسازی سختافزاری استاندارد بینالمللی NIST SP 800-193 است که چارچوب پایداری فریمور را تعریف میکند. این یعنی شما در حال خرید یک راهکار مبتنی بر استانداردهای جهانی امنیت هستید، نه یک ویژگی تبلیغاتی صرف.

معماری بوت امن (Secure Boot) و تأثیر SRT بر آن

بوت شدن یک سرور بدون SRT، یک فرایند کور و پرخطر است. اما با SRT، فرایند کاملاً کنترل شده است:

| مرحله | وضعیت فریمور | نقش حیاتی SRT |

| ۱. Power On | فریمور اولیه iLO | SRT هویت تراشه iLO را در کسری از ثانیه تأیید میکند. |

| ۲. iLO Check | فریمور iLO | iLO امضای فریمور خود را با امضای حک شده در سیلیکون مقایسه میکند. |

| ۳. BIOS/UEFI | فریمور اصلی سرور | فریمور iLO (که اکنون مورد اعتماد است) صحت BIOS/UEFI را تأیید میکند. |

| ۴. OS Boot | سیستم عامل | UEFI که توسط SRT تأیید شده، امضای Bootloader و OS را تأیید میکند. |

اجزای اصلی SRT

اجزای اصلی Silicon Root of Trust شامل:

فناوریهای سختافزاری: مانند میکروکنترلرها و تراشههای امن که وظیفه مدیریت کلیدهای رمزنگاری و تأیید هویت را دارند.

نرمافزارهای امنیتی: که برای تأمین امنیت دادهها و کنترل دسترسی به سیستمها طراحی شدهاند.

پروتکلهای ارتباطی: که اطمینان حاصل میکنند اطلاعات بین اجزا به صورت امن منتقل میشود.

بیشتر بخوانید: همه چیز درباره سرورهای hp

نسل Gen10: اولین سرور مجهز به SRT و نقش iLO 5

سرورهای نسل دهم HPE (Gen10) با معرفی iLO 5، بازی امنیت دیتاسنتر را تغییر دادند. این تراشه، اولین تراشهای بود که SRT در آن تعبیه شد. در واقع، HPE یک نسخه سالم و تأیید شده از فریمور را به عنوان نسخه پشتیبان طلایی (Golden Backup) در سرور نگه میدارد.

تجربه واقعی: فرض کنید یک مهاجم موفق شده کد مخرب خود را در فریمور BIOS تزریق کند. وقتی سرور Gen10 روشن میشود، iLO 5، قبل از بوت شدن BIOS، عدم تطابق در امضای دیجیتال را تشخیص میدهد و اجازه بوت شدن را صادر نمیکند. سرور در این حالت Fail-Safe باقی میماند و عملیات بازیابی آغاز میشود.

تکامل امنیت در Gen11: پیشرفتهای iLO 6 و سازگاری با GreenLake

سرور Gen11 اچ پی با iLO 6 پا را فراتر گذاشته است. علاوه بر SRT، iLO 6 توانایی مانیتورینگ بهتر، افزایش سرعت بوت، و یکپارچگی کامل با پلتفرمهای ابری مانند HPE GreenLake را دارد. این یعنی شما میتوانید وضعیت امنیت سختافزاری هزاران سرور را از طریق یک کنسول ابری به صورت Real-Time مشاهده و مدیریت کنید.

عملکرد SRT

عملکرد SRT به طور کلی شامل مراحل زیر است:

تأسیس هویت: در این مرحله، هویت دستگاه با استفاده از کلیدهای منحصر به فرد تأیید میشود.

تأمین امنیت بوت: SRT اطمینان حاصل میکند که تنها نرمافزارهای معتبر و تأیید شده در حین راهاندازی سیستم اجرا شوند.

مدیریت کلیدها: SRT به مدیریت و حفاظت از کلیدهای رمزنگاری پرداخته و از دسترسی غیرمجاز به آنها جلوگیری میکند.

HPE برای توضیح عملکرد SRT، یک چرخه سهگانه را تعریف کرده است که تمام سناریوهای حمله را پوشش میدهد:

شناسایی (Detect): چگونه SRT بدافزارهای ناشناخته را ردیابی میکند؟

شناسایی نه تنها در لحظه بوت، بلکه در طول کارکرد سرور نیز انجام میشود. iLO به صورت دورهای فریمور را اسکن میکند. اگر امضای دیجیتالی آن با اثر انگشت سیلیکونی مغایرت داشته باشد (مثلاً یک مهاجم بخواهد کدی را تزریق کند)، SRT بلافاصله آن را به عنوان یک تهدید شناسایی و لاگ میکند.

محافظت (Protect) و بازیابی (Recovery): بیمه عمر سرور در زمان حمله

اگر آلودگی تشخیص داده شد، SRT دو واکنش فوری نشان میدهد:

- محافظت: سرور اجازه بوت شدن پیدا نمیکند. سیستم در حالت امن باقی میماند.

- بازیابی: iLO به صورت خودکار و بدون نیاز به دخالت دستی شما، فریمور آسیبدیده را با نسخه پشتیبان طلایی (که در تراشه iLO ذخیره شده) جایگزین میکند. این فرایند بازیابی حیاتی و خودکار کمتر از دو دقیقه زمان میبرد.

راهکارهای امنیتی تکنولوژی Silicon root of trust

در این مقاله می خواهیم به نحوه عملکرد و کارایی تکنولوژی Silicon Root Of Trust بپردازیم. کمپانی اچ پی از این تکنولوژی برای محافظت از سرور HP شما استفاده می کند.

کمپانی اچ پی در نسل 10 سرورهای خود یا بهتر بگوییم Generation 10 از این تکنولوژی استفاده می کند. در نسل های قدیمی تر این تکنولوژی مورد استفاده قرار نگرفته است. مهمترین وظیفه این تکنولوژی محافظت از سرور HP شما در مقابل بدافزارهای غیرقابل شناسایی به فریمور (Firmware) اصلی سرور شما می باشد.

در نظر داشته باشید که در صورت حمله از آسیب جدی به سرور شما جلوگیری می کند. حال به هر دلیلی اگر سرور شما دچار آسیب جدی از اینگونه حملات شد. این تکنولوژی به شما این دسترسی را می دهد که قادر باشید سریعا (Firmware) فریمور سرور خود را بازیابی کنید.

با استفاده از تکنولوژی hpe silicon root of trust راهکارهای چشمگیر امنیتی را برای سرور HP شما فراهم می آورد و در مقایسه با سایر رقبای کمپانی اچ پی به هیچ عنوان قابل دسترس نمی باشد و به شما یادآور می شود که امن ترین سرور جهان مربوط به سرورهای PROLIANT نسل دهم کمپانی اچ پی می باشد.

بیشتر بخوانید: FlexibleLOM چیست و نصب آن چگونه است؟

بروز رسانی خودکار

یکی دیگر از قابلیت های منحصربفردی که می توان به آن اشاره کرد این است که سرور شما مجاز می باشد هر روز بصورت خودکار فریمور (Firmware) را بررسی کند و دیگر شما نیاز ندارید هر روز سیستم خود را بصورت دستی چک نمایید. تکنولوژی Silicon root of trust این فرایند را هر روز بصورت خودکار انجام می دهد.

نحوه عملکرد

این تکنولوژی از سه روش در نحوه عملکرد خود استفاده می کند. شناسایی Detect، محافظت Protect و بازیابی Recover؛ در واقع ابتدا بدافزار یا حمله سایبری را شناسایی و سپس از فریمور (Firmware) سرور شما در مقابل حمله، حمایت های لازم را به عمل می آورد و در مرحله آخر در صورت آسیب جدی به فریمور(Firmware) شما آن را برای سرور شما بازیابی می کند.

استفاده از نرم افزار ILO

همچنین شما می توانید در صورت آسیبی که ناشی از حملات سایبری یا روش های دیگر است از طریق سیستم قدرتمند ILO5 یا نرم افزار HP OpenView بازیابی فریمور سرور خود را از آخرین نسخه ای که بر روی سرور شما بکاپ گرفته شده استفاده نموده و فریمور (Firmware) سرور خود را بازیابی کنید.

استراتژی کمپانی اچ پی

کمپانی اچ پی امروزه از طریق تکنولوژی silicon root of trust متغیرهای فروش سرور HP را برای مشتریان به سمت امنیت سوق داده است و اولویت در فروش سرور HP را امنیت قرار داده است و این استراتژی است که کمپانی اچ پی از آن پیروی می کند در واقع این تکنولوژی یک نوع بیمه عمر برای سرور HP شما می باشد و سرور شما را در برابر حملات سایبری امن می کند.

امنیت و بازیابی فریمور (Firmware)

در نظر داشته باشید امروزه با استفاده از این تکنولوژی می توان این اطمینان را حاصل نمود که فریمور (Firmware) سرورهای سری نسل 10 کمپانی اچ پی هرگز در خطر حملات سایبری نخواهند بود و یا اگر به هر نحوی این اتفاق حاصل شود شما این قابلیت را دارید سریعا آن را مشخص و مهمتر از آن را بازیابی کنید که این قابلیت منحصربفرد از طریق نرم افزار ILO در سرور HP قابل دسترسی می باشد.

مزایای تکنولوژی silicon root of trust

تکنولوژی Silicon Root of Trust دارای مزایای متعددی است که به شرح زیر میباشند:

افزایش امنیت: با استفاده از SRT، دسترسی غیرمجاز به دادهها به حداقل میرسد.

تأمین هویت معتبر: SRT اطمینان میدهد که تنها دستگاهها و نرمافزارهای معتبر بتوانند به سیستم دسترسی پیدا کنند.

پیشگیری از حملات فیزیکی: با استفاده از سختافزارهای امن، خطر حملات فیزیکی به حداقل میرسد.

آینده تکنولوژی silicon root of trust hpe

به نظر میرسد آینده تکنولوژی Silicon Root of Trust در حال روشن شدن است. با توجه به رشد سریع فناوریهای دیجیتال و نیاز به امنیت بیشتر، انتظار میرود که SRT به عنوان یک استاندارد در طراحی محصولات جدید به کار گرفته شود. همچنین، پیشرفتهای بیشتری در زمینه سختافزار و نرمافزار میتواند به تقویت SRT و کاهش هزینههای پیادهسازی آن کمک کند.

چرا سازمانها به SRT نیاز دارند؟

مزیت رقابتی HPE: مقایسه SRT با راهکارهای امنیتی سایر برندها

برخی رقبا برای رسیدن به امنیت سختافزاری از تراشههای شخص ثالث (مثل FPGA) استفاده میکنند. اما نقطه برتری HPE این است که تراشه iLO را خودش طراحی و تولید میکند. این یعنی HPE کنترل کامل بر روی پیوند بین فریمور و سختافزار دارد که یک مزیت امنیتی بیمانند است.

کاهش ریسک و هزینههای بازیابی اطلاعات (ROI امنیت)

زمانی که یک حمله به فریمور رخ میدهد، ساعتها زمان تیم فنی، از دست رفتن دادهها و توقف سرویس را در پی دارد. با SRT:

- ریسک کمتر: جلوگیری از بوت شدن با فریمور آلوده.

- بازیابی سریع: بازیابی خودکار و ۲ دقیقهای بهجای ساعتها عیبیابی دستی.

- ROI واقعی: SRT صرفاً یک هزینه نیست، بلکه یک بیمه عملیاتی است که هزینه ریسکهای احتمالی را به صفر میرساند.

نتیجهگیری

تکنولوژی Silicon Root of Trust به عنوان یک لایه امنیتی بنیادی در عصر دیجیتال، نقش بسیار مهمی در تأمین امنیت دادهها و سیستمها ایفا میکند. با افزایش تهدیدات سایبری و نیاز به حفاظت از اطلاعات حساس، SRT به یکی از ابزارهای کلیدی برای سازمانها تبدیل شده است. با این حال، چالشهای موجود در پیادهسازی و هزینههای مرتبط با آن، نیاز به توجه ویژه دارند. به هر حال، SRT به عنوان یک راهکار اساسی در دنیای دیجیتال امروز، مسیر روشنی را به سوی امنیت بیشتر ارائه میدهد.

سوالات متداول درباره فناوری Silicon Root of Trust در سرورهای HPE

✔ آیا تکنولوژی Silicon Root of Trust همان TPM 2.0 است؟

خیر، SRT یک معماری و فرایند است؛ TPM 2.0 یک استاندارد سختافزاری است که در فرایند SRT به عنوان یک ماژول قابل اعتماد برای مدیریت کلیدها استفاده میشود. SRT لایهای بنیادینتر از TPM است و مسئولیت اعتبارسنجی بوت امن سرور را دارد.

✔ آیا HPE Gen11 هم از Silicon Root of Trust استفاده میکند؟ تفاوت آن با Gen10 چیست؟

بله، نسل یازدهم سرورهای HPE از نسخه تکاملیافته SRT بهره میبرد که با iLO 6 مدیریت میشود. تفاوت اصلی در افزایش سطح نظارت، سرعت شناسایی تهدیدات و بازیابی فریمور با استفاده از پلتفرم HPE GreenLake است که امکان کنترل امنیتی یکپارچهتری فراهم میکند.

✔ در صورت آلوده شدن فریمور، فرایند بازیابی SRT چقدر طول میکشد؟

یکی از مزایای کلیدی SRT، سرعت بالای بازیابی است. در صورت شناسایی آلودگی، iLO در کمتر از دو دقیقه نسخه امن فریمور را از حافظه امن بارگذاری کرده و سیستم را بدون دخالت کاربر بازیابی میکند.

✔ چگونه میتوان از طریق iLO وضعیت امنیتی SRT سرور را مانیتور کرد؟

وضعیت امنیتی SRT در داشبورد iLO و بخشهای Security یا Audit Log قابل مشاهده است. این سیستم بهصورت پیوسته سلامت فریمور را بررسی کرده و در صورت تغییر یا تهدید، هشدارهای لازم را صادر میکند.

✔ چرا نباید از قطعات تقلبی یا فریمورهای غیرمجاز در سرور SRT-Enabled استفاده کرد؟

استفاده از قطعات یا فریمورهای غیرمجاز میتواند زنجیره اعتماد (Chain of Trust) را بشکند و هشدارهای امنیتی SRT را فعال کند. در چنین حالتی، فریمور شناساییشده به عنوان غیرقابل اعتماد اجازه بوت شدن نخواهد داشت و سیستم برای حفظ امنیت متوقف میشود.