امروزه امنیت شبکه به یکی از اساسیترین نیازهای هر سازمان تبدیل شده است. کنترل اینکه چه کسی و یا چه دستگاهی وارد شبکه شده، اهمیت بالایی پیدا کرده است. Cisco ISE بهعنوان بستری برای مدیریت دسترسی، احراز هویت و اجرای سیاستهای امنیتی عمل میکند. با این پلتفرم، مدیر شبکه میتواند از یک نقطه، کاربران و دستگاهها را زیر نظر بگیرد و سطح امنیت شبکه را بالا ببرد.

⏲ مدت زمان تخمینی مطالعه: 12 دقیقه

فهرست موضوعات

Cisco ISE چیست؟

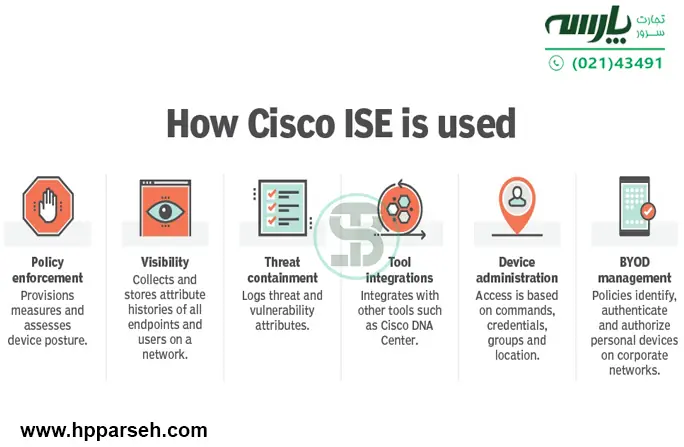

Cisco ISE در عمل نقش «مرکز تصمیمگیری امنیت دسترسی» شبکه را ایفا میکند؛ یعنی هر درخواست اتصال—از لپتاپ کارمند گرفته تا تلفن IP و تجهیزات IoT—قبل از ورود به شبکه توسط ISE از نظر هویت کاربر، نوع دستگاه، سطح دسترسی مجاز و وضعیت امنیتی سیستم بررسی میشود. برخلاف راهکارهای سنتی که صرفاً به پورت یا IP تکیه دارند، ISE بر اساس هویت واقعی و شرایط لحظهای اتصال تصمیم میگیرد چه کسی، به کدام بخش شبکه و با چه سطحی از مجوز دسترسی داشته باشد.

در یک شبکه سازمانی، این یعنی مدیر IT بهجای مدیریت دهها VLAN و ACL، همه سیاستهای دسترسی را بهصورت متمرکز و مبتنی بر Policy تعریف میکند و اجرای آنها بهطور خودکار در کل شبکه انجام میشود. نتیجه این رویکرد، افزایش شفافیت ترافیک، کاهش خطای انسانی در تنظیمات امنیتی و کنترل دقیق این موضوع است که هر کاربر دقیقاً به همان منابعی دسترسی داشته باشد که برایش تعریف شده—نه بیشتر و نه کمتر.

تعریف Network Access Control (NAC) و نقش آن در امنیت مدرن

با زیاد شدن دستگاههای شخصی و تجهیزاتی که به اینترنت وصل میشوند، نظارت دقیقتر اهمیت بیشتری پیدا کرده است. کنترل دسترسی به شبکه یا NAC راهی است که تنها افراد و دستگاههای تأییدشده بتوانند به شبکه سازمان وارد شوند. NAC با بررسی خودکار هویت کاربران و سلامت دستگاهها، به کاهش هزینه و زمان مدیریت امنیت کمک کرده و میتواند از نفوذ و سواستفاده مهاجمان سایبری جلوگیری کند. با این راهکار میتواند هر حرکت غیرعادی را شناسایی کند و در صورت لزوم دستگاه مشکوک را ایزوله میسازد.

دلایل اصلی مهاجرت سازمانها به Cisco ISE

- افزایش دید و کنترل بر شبکه

- بالا بردن سیاستهای امنیتی

- واکنش به تهدیدات بهصورت خودکار

- کاهش هزینههای عملیاتی

- مدیریت دسترسیهای مهمان

- سهولت کنترل

- و …

بیشتر بخوانید: آسیب پذیریهای جدید در Cisco IOS و IOS XE

تفاوتهای کلیدی ISE با روشهای سنتی کنترل دسترسی

در روشهای سنتی مانند VLAN، Port Security و ACL، کنترل دسترسی صرفاً بر مبنای پورت و IP انجام میشود؛ در حالیکه Cisco ISE کنترل دسترسی را بر اساس هویت کاربر، نوع دستگاه، وضعیت امنیتی و موقعیت شبکه اعمال میکند. این تفاوت باعث میشود سیاستها در ISE دینامیک، مقیاسپذیر و خودکار باشند.

| معیار مقایسه | روشهای سنتی (VLAN، ACL، Port Security) | Cisco ISE |

| مبنای تصمیمگیری | پورت و IP | هویت کاربر + نوع دستگاه + Posture |

| مقیاسپذیری | محدود و پیچیده | بسیار بالا و خودکار |

| پشتیبانی از BYOD | ضعیف | کامل |

| واکنش خودکار به تهدید | تقریباً صفر | Real-Time Quarantine |

| سگمنتیشن | ایستا (VLAN) | پویا با TrustSec |

| مدیریت مرکزی | خیر | بله |

| قابلیت یکپارچگی | محدود | SIEM، EDR، Firewall، DNA |

در حالی که «راهاندازی Port Security روی سوئیچها» صرفاً یک روش ساده و محدود برای کنترل دسترسی در لایه ۲ شبکه است و فقط بر اساس پورت فیزیکی تصمیمگیری میکند، Cisco ISE کنترل دسترسی را بهصورت هوشمند و هویتمحور در لایههای بالاتر شبکه انجام میدهد و عواملی مانند هویت کاربر، نوع دستگاه و وضعیت امنیتی را همزمان در نظر میگیرد.

مهمترین تفاوتهای Cisco ISE با روشهای سنتی را میتوان در موارد زیر خلاصه کرد:

- اجرای متمرکز سیاستها در ISE

- اتصال به ابزارهای کمکی مانند Cisco DNA Center، SIEM و …

- پشتیبانی از ویژگیهایی مانند پروفایلینگ دستگاه، بررسی وضعیت امنیتی، قرنطینه خودکار و سیاستهای شرطی

- مدیریت آسان دسترسی کاربران مهمان و دستگاههای BYOD

معماری و ساختار توزیعشده Cisco ISE (Nodes and Personas)

قابلیت Cisco ISE نوعی معماری ماژولار و توزیعشده دارد که در آن چندین نود در کنار هم قرار میگیرند تا یک سیستم واحد را تشکیل دهند. در ادامه به بررسی نودهای مختلف این سیستم می پردازیم.

معرفی نودهای اصلی (Nodes): نود مدیریت (Admin)، نود نظارت (Monitor) و نود خط مشی (Policy)

ISE متشکل از مجموعهای نودها با نقشهای مختلف میباشد که بهصورت فیزیکی یا مجازی پیادهسازی میشوند. نودهای ISE شامل موارد زیر میباشند:

:Administration نود مدیریت که به مدیریت مرکزی سیستم میپردازد.

:Policy Service نود خط مشی که مسئول تحلیل و اجرای سیاستهایی مثل احراز هویت است.

:Monitoring & Troubleshooting نود نظارت که وظیفه گزارشگیری و لاگ را بر عهده دارد.

:Inline Posture برای اعمال سیاستهای خاص در صورت عدم پشتیبانی از CoA بهکار میرود.

pxGrid Node: وظیفه تبادل داده با سیستمهای دیگر را دارد.

توزیع بار (Load Balancing) و مکانیسم Failover در Cisco ISE

Load Balancing توزیع بار: در Cisco ISE بیشتر فشار کاری روی نودهایPolicy Service Node (PSN) میباشد. این نودها سیاستهایی مثل احراز هویت کاربران و اجرای سیاستها را بر عهده دارند. برای اینکه بار فقط بر روی یک نود نباشد، این بار بین چند PSN توزیع شود. در نتیجه شبکه میتواند سریعتر و پایدارتر به کار خود ادامه دهد.

Failover جایگزینی در خرابی: Failover یعنی اگر یکی از نودهای ISE خراب شد، یک نود دیگر بدون اینکه سرویس قطع شود جای آن را بگیرد. این سیاست باعث میشود که شبکه بدون متوقف شدن به کار خود ادامه دهد و کاربران حتی متوجه خرابی هم نشوند.

اصول کارکرد سنسورها (Probes) و مکانیزم جمعآوری داده

Probes در Cisco ISE نقش سنسورهای شناسایی غیرعامل (Passive Sensors) را ایفا میکنند. این سنسورها بدون ایجاد هیچگونه ترافیک اضافی، اطلاعات را از منابع زیر جمعآوری میکنند:

- DHCP

- RADIUS

- SNMP

- NetFlow

- Active Directory

- WLC و سوئیچها

در یک شبکه متوسط با حدود ۳۰۰۰ کلاینت فعال، Probes قادرند در کمتر از ۴۵ تا ۹۰ ثانیه پروفایل اولیه دستگاهها را با دقت بیش از ۹۳٪ شناسایی کنند. این دادهها مستقیماً به Policy Engine ارسال میشود تا تصمیمگیری دسترسی بهصورت Real-Time انجام شود.

قابلیتهای هستهای و کاربردهای تخصصی Cisco ISE

از مهمترین قابلیتهای Cisco ISE که آن را برای کاربردهای تخصصی مناسب ساختهاند، میتوان موارد زیر را بیان کرد:

احراز هویت قوی و کنترل دسترسی (Authentication and Authorization)

Cisco ISE با پروتکلهایی مثل RADIUS به بررسی هویت کاربر و دستگاه میپردازد و طبق سیاستهای تعریف شده، تعیین میکند که آیا ورود به شبکه مجاز است یا نه. درواقع این قابلیت به تجهیزاتی که شرایط لازم را دارند اجازه میدهد که به منابع شبکه دسترسی داشته باشند.

پروفایلینگ (Profiling): شناسایی دقیق دستگاهها (BYOD و IoT)

این قابلیت بهCisco ISE کمک میکند تا بتواند نوع دستگاهی که قصد اتصال به شبکه دارد را تشخیص دهد. مثلا پرینتر، تلفن IP، لپ تاپ و … . طبق همین شناسایی، هر دستگاه درست در همان سطحی که باید، اجازه ورود و استفاده از شبکه را خواهد گرفت. مثلا دستگاههای شخصی کارکنان (BYOD) و دستگاههای اینترنت اشیا (IOT) مانند دوربینهای امنیتی، کیوسکهای ثبت ورود، سنسورهای ساختمانی و … میتوانند بهصورت امن و کنترل شده به شبکه وارد میشوند.

پُستچرینگ (Posture Assessment): ارزیابی انطباق و سلامت امنیتی دستگاهها

Cisco ISE با کمک نرمافزارهای کوچکی مثل NAC Client یا Web Agent، سلامت دستگاههایی را که وارد شبکه میشوند بررسی میکند. مدیر شبکه میتواند مشخص کند که چیزهای مختلفی مانند فعال بودن آنتیویروس، بهروز بودن سیستمعامل یا هر معیار امنیتی دیگری چک شود. این کار کمک میکند فقط دستگاههای سالم و امن از شبکه استفاده کنند.

برچسبگذاری با استفاده از TrustSec

در شبکههای بزرگ جدا کردن ترافیک بخشهای مختلف با VLAN کاری دردسرساز و زمانبر است. Cisco TrustSec با برچسبگذاری کاربران و دستگاهها بهصورت Security Group Tag، این فرایند را ساده میکند. در این گروههای SGT، سیاستهای امنیتی بدون وابستگی به VLAN یا ساختار شبکه اجرا میشوند که به بالا رفتن امنیت شبکه کمک میکند.

سگمنتیشن و میکرو سگمنتیشن شبکه با استفاده از TrustSec

برخلاف VLAN که وابسته به توپولوژی است، Cisco TrustSec از Security Group Tag (SGT) برای اعمال سیاستهای امنیتی استفاده میکند. این برچسبها به کاربر یا دستگاه الصاق میشوند و در سراسر شبکه حمل میشوند.

در یکی از پروژههای Enterprise مالی با ۱۲۰۰ کاربر و ۹۵ VLAN فعال، جایگزینی VLAN با TrustSec باعث شد:

- تعداد VLANها از ۹۵ به ۲۴ عدد کاهش یابد

- زمان اعمال Policy جدید از ۳ روز به کمتر از ۴۵ دقیقه برسد

- نرخ خطای دسترسی غیرمجاز ۳۱٪ کاهش پیدا کند

برای درک کامل نحوه عملکرد سگمنتیشن پیشرفته در ISE، مطالعه مقاله جامع «فناوری Cisco Trustsec چیست؟ مزایا و کاربرد آن» توصیه میشود.

مزایای فنی و اقتصادی پیادهسازی Cisco ISE در سازمان

از مهمترین وظایف Cisco ISE ارتقا سطح مدیریت دسترسی سازمانها در شبکه میباشد. این تکنولوژی برای مدیران وظایفی را به همراه دارد که به آنها میپردازیم.

افزایش Visibility و شفافیت کامل در ترافیک شبکه

در Cisco ISE برای هر کاربر سطح دسترسی مشخص و کنترلشدهای تعریف میشود و دسترسیها طبق نیاز تنظیم میشوند. نتیجه این کار این است که ترافیک شبکه شفافیت پیدا میکند و مشخص میشود هر کاربر چه دسترسی دارد. بنابراین مدیران میتوانند هر دستگاهی که به شبکه متصل است را شناسایی کنند و بر آن نظارت داشته باشند.

خودکارسازی (Automation) فرآیندهای واکنش به تهدیدات امنیتی

اگر سیستم مشکوک یا ناسازگاری پیدا شود، NAC میتواند بلافاصله بدون دخالت مدیر دسترسی آن دستگاه را محدود یا آن را ایزوله کند. این واکنش سریع کمک میکند تهدیدها قبل از رسیدن به بخشهای حساس شبکه متوقف شوند.

کاهش سطح حمله (Attack Surface)

با بررسی هویت کاربر و سلامت دستگاه، تنها افراد و تجهیزاتی که امن و تعریف شده هستند وارد شبکه میشوند و همین موضوع مسیرهای احتمالی حمله را به شدت کم میکند.

بیشتر بخوانید: تفاوت GLC-LH-SM و GLC-LH-SMD در چیست؟

چالشهای پیادهسازی و ملاحظات قبل از استقرار Cisco ISE

الزامات زیرساختی و سازگاری با دستگاههای موجود

برای پیادهسازی پایدار Cisco ISE حداقل الزامات زیر ضروری است:

- سوئیچها و WLC با پشتیبانی کامل از 1X و RADIUS

- وجود Active Directory پایدار

- تجهیزات دارای قابلیت CoA (Change of Authorization)

- پهنای باند مناسب برای ارتباط PSNها

در شبکههایی که تجهیزات قدیمیتر از سوئیچ سیسکو سری Catalyst 2960S استفاده میشود، محدودیت در CoA باعث کاهش کارایی NAC میشود و معمولاً نیاز به ارتقاء سختافزاری وجود دارد.

مراحل کلیدی در مهاجرت از راهحلهای قدیمی به ISE

مهاجرت به Cisco ISE اگر بدون فازبندی انجام شود میتواند منجر به قطعی گسترده سرویسها شود. مسیر استاندارد مهاجرت شامل:

- راهاندازی ISE در حالت Monitor Mode

- جمعآوری Profileهای واقعی شبکه

- شبیهسازی Policyها در حالت Test

- اجرای محدود روی یک VLAN آزمایشی

- مهاجرت تدریجی سازمان

در پروژههایی که این مراحل رعایت شده، نرخ اختلال سرویس کمتر از ۲٪ بوده است؛ در حالی که مهاجرتهای بدون فازبندی گاهی تا ۲۵٪ اختلال همزمان سرویس ایجاد کردهاند.

نکات حیاتی برای نگهداری و عیبیابی محیط ISE

مهمترین خطاهایی که در عملیات واقعی مشاهده میشود:

- عدم Sync شدن Policy بین PSNها

- خطای Timeout در RADIUS بهعلت Latency

- ناهماهنگی بین نسخه ISE و AD Schema

ابزارهای کلیدی عیبیابی شامل:

- Live Logs

- RADIUS Debug

- pxGrid Monitoring

همچنین برای اطمینان از دسترسی امن مدیران شبکه به تجهیزات در زمان Troubleshooting، توصیه میشود نحوه «فعالسازی SSH در روتر سیسکو» بهصورت استاندارد پیادهسازی شود تا امنیت سطح مدیریتی نیز حفظ گردد.

از نسخههای جدید به بعد، ISE بهطور کامل مبتنی بر Smart Licensing است و استفاده از مدلهای قدیمی لایسنس امکانپذیر نیست. به خاطر داشته باشید که ISE از مدل لایسنسینگ مدرن سیسکو استفاده میکند. برای درک کامل سیستم جدید، مقاله «تفاوت لایسنس اسمارت سیسکو با لایسنس کلاسیک سیسکو» را مطالعه کنید.

جمع بندی

پیادهسازی Cisco ISE بدون طراحی دقیق Policy و معماری توزیعشده، معمولاً منجر به افزایش بار عملیاتی، اختلال در احراز هویت و نارضایتی کاربران میشود. اگر قصد دارید زیرساخت NAC سازمان خود را بهصورت استاندارد، مقیاسپذیر و بدون ریسک عملیاتی پیادهسازی کنید، مشاوره تخصصی پیش از اجرا میتواند از هزینههای اشتباهات بعدی جلوگیری کند.

تیم تجارت سرور با تجربه اجرای پروژههای ISE در شبکههای بالای ۵۰۰ تا ۱۰,۰۰۰ کاربر همزمان، آماده ارائه طراحی اختصاصی متناسب با زیرساخت سازمان شما است.

سوالات متداول درباره Cisco ISE

✔ آیا Cisco ISE فقط برای محصولات سیسکو کار میکند؟

خیر، این سیستم فقط برای محصولات سیسکو نیست، بلکه با تجهیزات بسیاری از برندهای دیگر نیز سازگار است و میتواند در شبکههای مختلط بهکار گرفته شود.

✔ منظور از “BYOD” در قابلیتهای ISE چیست؟

این واژه به دستگاههای شخصی کارکنان مانند تلفن IP، لپتاپ و سایر تجهیزات کاربری اشاره دارد که قصد اتصال به شبکه را دارند. Cisco ISE این دستگاهها را شناسایی، پروفایلینگ و مطابق سیاستهای امنیتی سازمان بررسی میکند.

✔ تفاوت اصلی ISE با Cisco DNA Center در چیست؟

بهصورت خلاصه، Cisco ISE مسئول تصمیمگیری امنیتی و کنترل هویت کاربران و دستگاههاست (چه کسی و با چه سطحی وارد شبکه شود)، در حالی که Cisco DNA Center مسئول مدیریت، مانیتورینگ و خودکارسازی تنظیمات شبکه است. ISE «مغز امنیت دسترسی» و DNA Center «مغز عملیات شبکه» محسوب میشوند و این دو مکمل یکدیگر هستند، نه جایگزین هم.