ایمن ماندن در برابر حملات سایبری با درک خطرات و انجام اقدامات حفاظتی پیشگیرانه مناسب شروع میشود. . برای آشنایی با اصول چگونه امنیت اتاق سرور را تأمین کنیم؟ — شامل نکات جانمایی تجهیزات، کنترل دسترسی فیزیکی و چکلیست امنیتی — مطالعه این مقاله ضروری است. بهطورمعمول هکرها سرورها را با روشهای مختلف مورد هدف قرار میدهند. با این حال، بهروزرسانی وصله آسیبپذیریها میتواند مانع از تلاش آنها شود. گاهی اوقات، هکرهای متخصص در هنگام سازماندهی حملات خود چنان ساده و محرمانه عمل میکنند که میتوانند برای مدت طولانی شناسایی نشوند. در یک نمونه، محققان امنیت سایبری در Mandiant یک گروه هکری را کشف کردند که پس از حمله به برخی قربانیان، بیش از 18 ماه زیر رادار باقی مانده بودند. هکرها هنگامیکه وارد شبکههای شرکتی شدند، به سرورهای Microsoft Exchange و سایر بخشهای حیاتی زیرساخت آنلاین نفوذ کردند. با توجه به خطرات مرتبط با هک سرور، برخی از شرکتها افراد را دعوت به چالش در این زمینه میکنند. بهعنوان مثال، Express VPN به اولین شخصی که بتواند به سرورهای آن نفوذ کند، صد هزار دلار جایزه میدهد. با توجه به این که یکی از مشکلات اصلی هک سرور است بیایید بررسی کنیم که سرورها چگونه هک میشوند؟ و چگونه میتوان تشخیص داد که سرور مورد حمله مجرمان سایبری قرار گرفته است؟

⏲ زمان تخمینی مطالعه: 12 دقیقه

فهرست موضوعات

چگونه سرور هک میشود؟

مجرمان سایبری یا به اصطلاح هکرها از تاکتیکهای مختلفی برای دسترسی غیرمجاز به سرورها استفاده میکنند. گاهی اوقات، انجام آن فقط مستلزم داشتن لیستی از سرورهای در معرض خطر و استفاده از آن برای راهنمایی در هنگام حمله است. چنین لیستهایی میتواند به محققان امنیت سایبری در راهبردهای دفاعی کمک کند. در سال 2021، یک تیم با 86 هزار آدرس IP سرورهای هک شده در سراسر جهان روبهرو شد. آنها از آن برای هشدار دادن به قربانیان احتمالی استفاده کردند.

گاهی اوقات، هکرها سرورهای قربانی را هدف قرار می دهند. آنها با تغییر بدافزار را در سرور پخش میکنند. این مورد حملات و هکهای سرور DNS، باعث میشود تا افراد فریب بخورند و بدافزارها را از سایتهای بهظاهر قانونی دانلود کنند. این روشی بود که در سال 2020 بسیار بهکار گرفته شد، بهویژه از آنجایی که افراد زیادی در طول همهگیری ویروس کرونا در داخل خانه کار میکردند.

همچنین هکرها با حدس زدن موفقیت آمیز رمز عبور کاربر سرور و اغلب با استفاده از حملات brute-force، سرورها را به خطر میاندازند. در واقع هکرها بهطور فزایندهای سعی میکنند با حملات خود در کسبوکارها اختلال ایجاد کنند. البته رمزهای عبور ضعیف اغلب به آنها اجازه انجام این کار را میدهند.

گاهی اوقات، مانند زمانی که هک سرور از طریق ایمیل اتفاق میافتد، کاربران اولین هشدارها را در مورد مشکلات احتمالی دریافت میکند، زیرا هکرها اغلب پس از دسترسی، پیامهای اسپم در ایمیل را ارسال میکنند.

خرید سرور hp

کار با یک سرور هک شده یا در معرض خطر

مقابله با هک سرور مستلزم به حداقل رساندن آسیب است. یکی از اولین قدمهایی که باید پس از هک انجام شود، پشتیبانگیری از تمامی دامنهها و خدمات است. با این حال، اگر سرور هک شده باشد، از آنجایی که این نسخههای پشتیبان شاید حاوی اسکریپتهای آسیب دیده باشند، استفاده از آنها برای بازیابی نامناسب خواهد بود.

در مرحله بعد، باید سرورهای ارائهدهنده خدمات بهویژه میزبانی وب را بهطور موقت آفلاین کنید. انجام این کار باعث میشود تا از دسترسی ناآگاهانه بازدیدکنندگان به صفحات هک شده جلوگیری کنید. در نظر داشته باشید که به آنها اطلاع دهید که در حال تعمیر و نگهداری سرور هستید و قطعی کوتاه مدت و دائمی نیست.

سپس یک ارزیابی کامل برای بررسی میزان خسارت انجام دهید. برای این کار میتوانید به استخدام متخصصان در این زمینه نیز فکر کنید. اختصاص دادن این کار به متخصصین حوزه هک باعث میشود تا سریعتر منابع مورد هک قرار گرفته شناسایی شوند و همچنین احتمال نادیده گرفتن یک آسیبپذیری را نیز کاهش میدهد. اگر احساس میکنید که سرورتان در معرض خطر است یکی از موثرترین کارها، تغییر دادن رمزهای عبور مربوط به سرور و کاربران است. این راهحلی سریع و موثر است که احتمال حملات را کاهش میدهد. همچنین هوشمندانه است که تمام ابزارهای شخص ثالث را برای آسیبپذیریهای احتمالی بررسی کنید، سپس بهروزرسانی یا توقف استفاده از آنها را در صورت لزوم اجرا کنید.

بیشتر بخوانید: چگونه به سرور وصل شویم؟

راه های تشخیص هک سرور

زمانیکه هکرها سرورها را به خطر میاندازند، همیشه بلافاصله آشکار نمیشود، حتی اگر سرور شما کار نکند، زیرا ممکن است فقط مشکلات سختافزاری یا قدیمی بودن سیستمعامل باعث بروز مشکلات شود.

با این حال، شاید واضحترین نشانه هک سرور زمانی مشخص شود که مجرمان سایبری یک حمله باجافزار را سازماندهی میکنند و پیامهای مرتبط را در دستگاههای آلوده نمایش میدهند. به گفتهی Pew Trusts، یکی از این رویدادها در مرکز پزشکی دانشگاه ورمونت باعث شد 13000 سرور غیرقابل استفاده شوند و 5000 دستگاه مورد حمله بدافزار قرار گیرند. سایر علائم رایج که میشود براساس آن تشخیص داده که هک سرور صورت گرفته عبارتند از:

- ترافیک غیرمعمول خروجی یا استفاده از پورت

- تلاشهای مکرر و ناموفق برای دسترسی به سرور

- افزایش فعالیت پایگاه داده

- فعالیت عجیب و غریب مربوط به امتیازات حساب کاربری

قیمت dl120g9

جلوگیری از هک شدن سرور

یکی از سادهترین راه ها برای جلوگیری از هک سرور، انتخاب رمزهای عبور قوی و منحصربهفرد و تغییر مکرر آنها است. استقرار روشهای امنیت سایبری در سراسر یک سازمان برای کاهش دسترسی غیرضروری کارکنان نیز یک گام حیاتی است. هک سرور اغلب به دلیل تاثیرات خارجی اتفاق میافتد، اما بازیگران بد در داخل شرکتها نیز تهدیداتی را ایجاد میکنند. بنابراین همیشه همه ی ابزارهای شخص ثالث را به روز نگه دارید و در صورت یافتن مواردی که بهویژه خطرناک به نظر میرسند، به استفاده از جایگزینها فکر کنید.

استفاده از اسکنرهای آسیبپذیری را برای بررسی همه داراییهای فناوری اطلاعات در نظر بگیرید. آنها مشکلات مربوط به سرورها و سایر بخشهای زیرساخت آنلاین را که هکرها ممکن است هدف قرار دهند به شما نشان میدهند. در نهایت، در جریان یافتههای محققان امنیت سایبری در مورد روشهای حمله سرور همیشه بهروز باشید. هکرها دوست دارند حداقل یک قدم جلوتر از کارشناسانی باشند که در برابر حملات احتمالی دفاع میکنند. حملات سرور اغلب اتفاق میافتد. با این حال، میتوانید با برداشتن گامهای مستقیم برای کاهش دسترسی مجرمان سایبری، حفاظت کلی در برابر آنها را افزایش دهید.

بیشتر بخوانید: آموزش کانفیگ سرور

آیا می توان فهمید چه اطلاعاتی از سرور هک شده برداشت شده است؟

مکانهای جالبی در سیستمعامل ویندوز وجود دارند که نشان میدهند چه اطلاعاتی از سرور هک شده برداشته شده است، برخی از آنها عبارتند از:

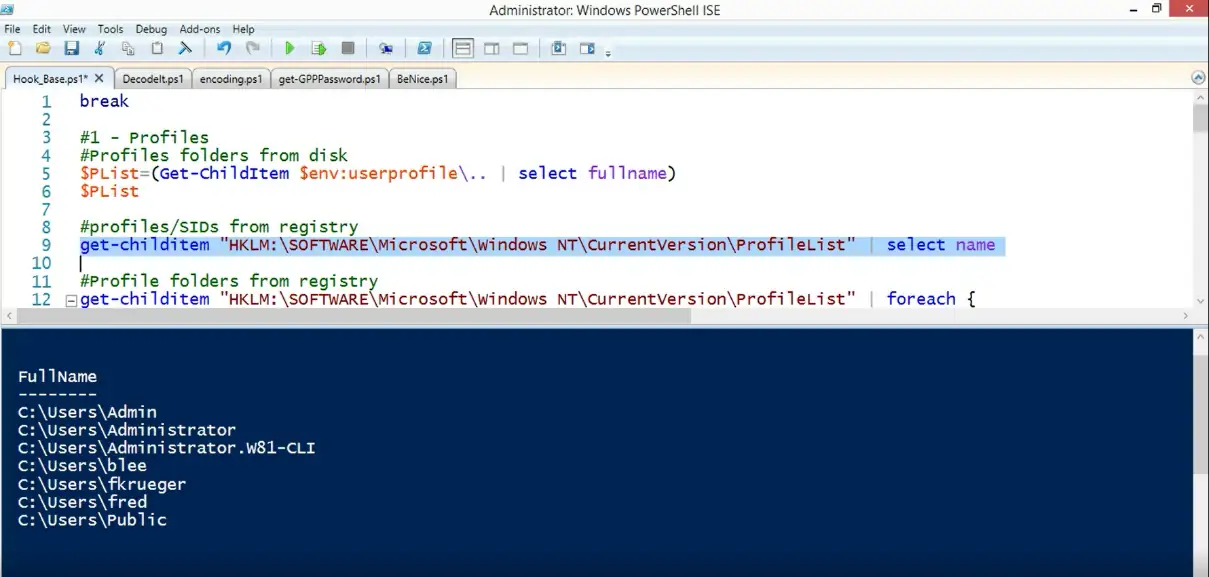

مکان 1: لیست مشخصات

اولین جاییکه شاید بررسی آن کمی عجیب باشد، لیست پروفایل است. البته زمانیکه کاربران وارد لیست پروفایل میشوند تنها چیزی که میبینند پوشهها است و اینکه این قسمت مشخص میکند چه کاربرانی وارد شدهاند، شاید درست نباشد!

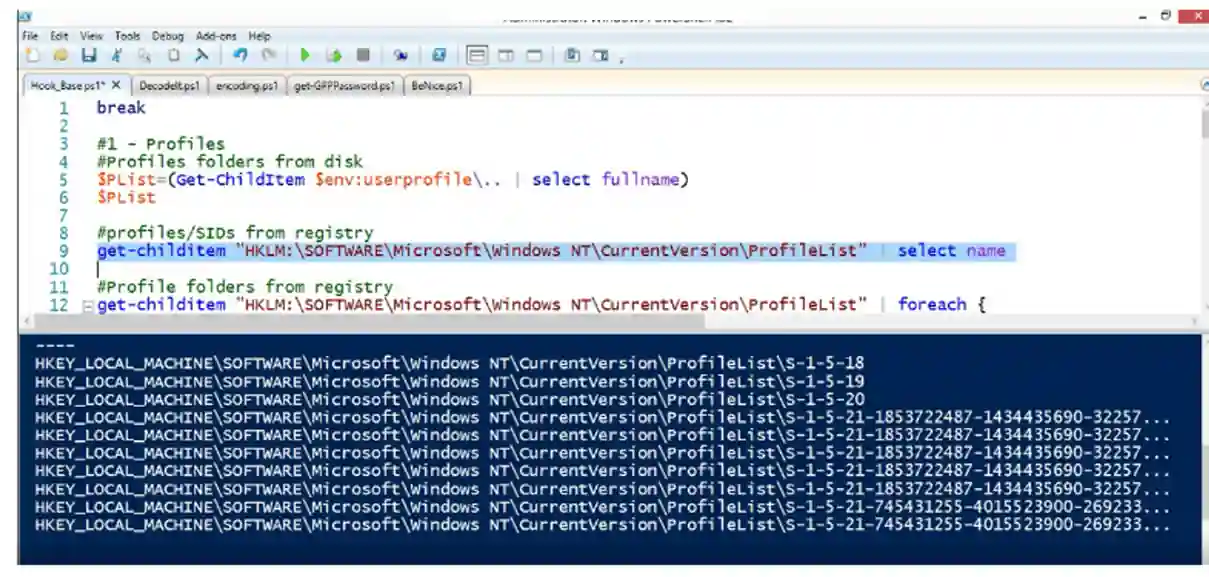

حالا اگر SIDها را از رجیستری لیست کنیم چه میشود؟ آیا میتوانیم انواع مختلف SID کاربرانی را که پیشتر در اینجا وارد شدهاند شناسایی کنیم؟ بله اما کمی طولانیتر میشود.

برای شناسایی این کاربران کافی است که مسیر رجستری زیر را باز کنید:

SOFTWARE\Microsoft\Windows NT\CurrentVersion\ProfileList

در این قسمت میتوانید جزییات مربوط به تاریخچه نوع پروفایلهایی که در اینجا ایجاد شدهاند را مشاهده کنید.

قیمت سرور hp dl360 g9

یکی از کاربران جدیدی که پیشتر نمیتوانستید ببینید، یک کاربر هکر است. بنابراین در این قسمت میتوانید اطلاعات جالبی در مورد تاریخچه پروفایلها پیدا کنید.

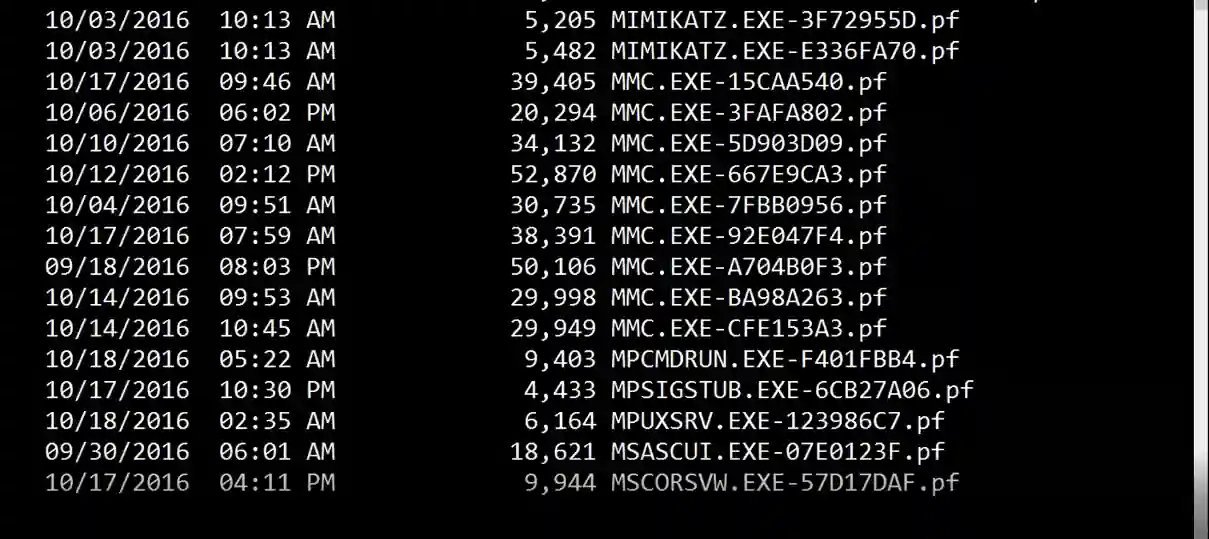

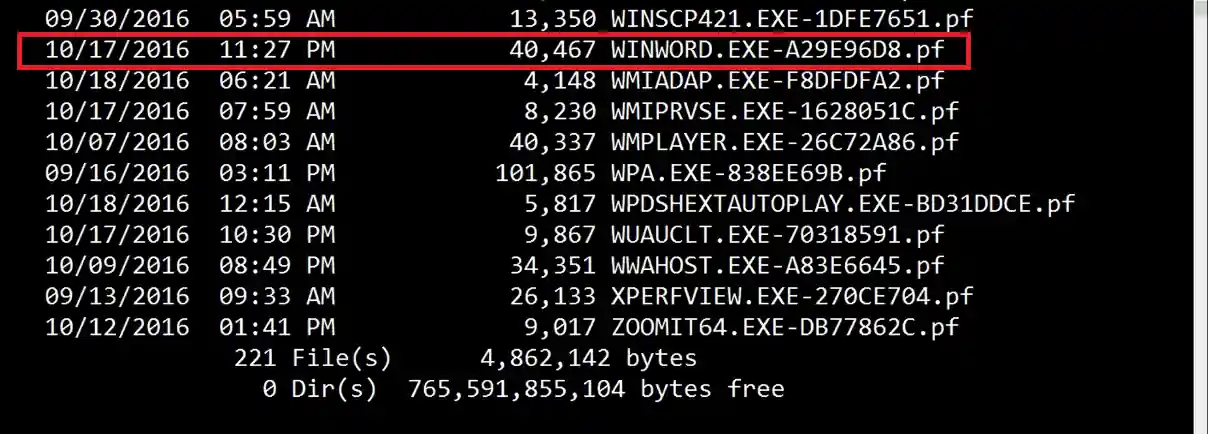

مکان 2: فولدر prefetch ویندوز

مکان دیگری که ارزش بررسی دارد (البته!) Prefetch است. Prefetch در کل سیستم وجود دارد و میتوانید در این قسمت انواع مختلف فایلهای اجرایی در سیستم عامل در حال اجرا هستند را مشاهده کنید. در شکل زیر چند نمونه فایل در پوشه Prefetch را میبینید:

بیشتر فایلهای Prefetch در C:\Windows\Prefetch هستند. هر زمان که یک فایل PF ایجاد شود، آخرین تاریخ روی فایل زمانی است که آن فایل اجرا شده است. اکنون براساس شکل زیر مشخص میشود که در 17 اکتبر WinWord اجرا شده است.

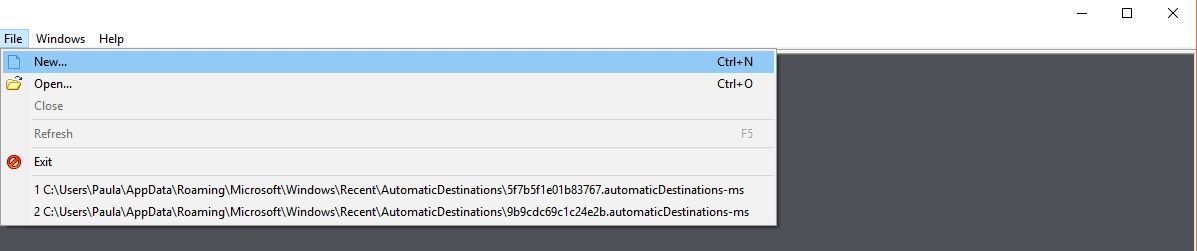

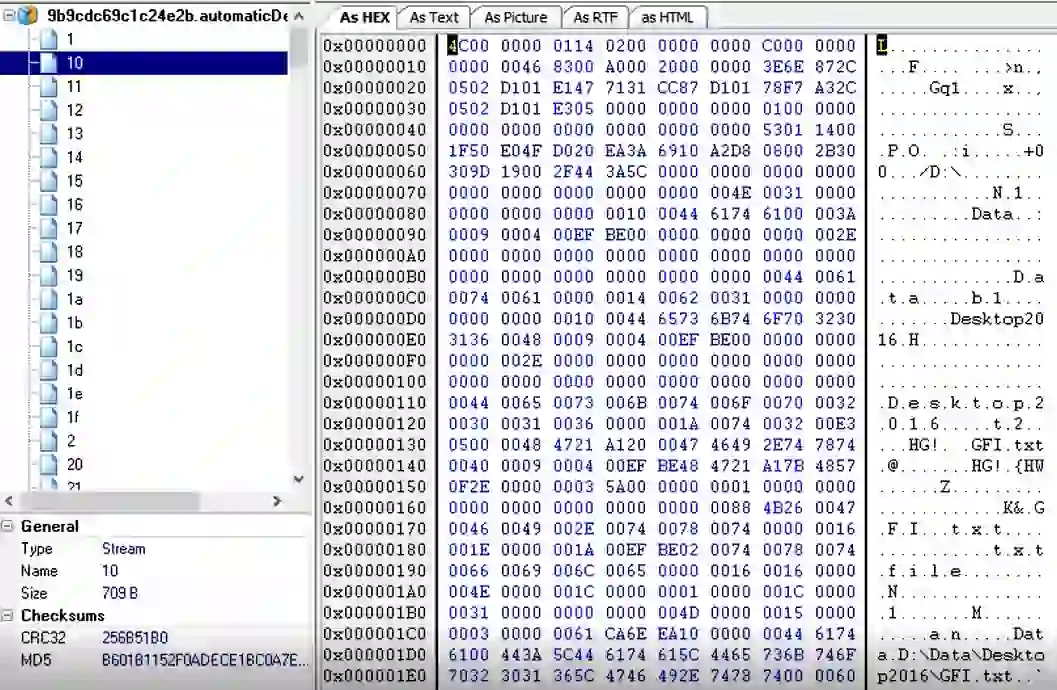

مکان 3: مقصدهای خودکار: (مشاهده فایلهایی که توسط یک نرمافزار باز میشوند)

مورد بعدی مکانی است که به آن مقصد خودکار میگویند. مقصدهای خودکار حاوی تاریخچه همه فایل هایی هستند که تا به حال استفاده شدهاند، به عنوان مثال، فایلهای متنی که توسط Notepad باز شده است.

میتوانید از طریق آدرس زیر به این مکان دسترسی داشته باشید:

C:\Users\ Paula\ AppData\Roaming\Microsoft\Windows\Recent\Automatic Destinations

اگر 9B 9C و غیره را انتخاب کنید، در واقع فایل مقصدهای خودکار Notepad است، زیرا این مقادیر همه برای نرمافزار شناخته شده تعریف میشوند. بنابراین میتوانید از طریق یک کد از پیش تعریفشدهای در هر نرمافزار که در مقصدهای خودکار دارای شناسه هستند، وارد شوید.

مکان: USN

آخرین مکانی که میتوانید از طریق آن فایلهای هک شده را شناسایی کنید مربوط به NTFS Journal یا USN Journal است که شامل کل تاریخچه فایلهای در حال تغییر است. برای استفاده میتوانید اسکریپت powershell_usn.zip را دانلود کنید و پس از دانلود رمز CQUREAcademy#123! را وارد کنید. پس از اجرای برنامه، ابرداده فایلها نمایش داده میشود. از طریق آن میتوانید هش فایل را ببینید و آنها را دستهبندی کنید. براساس آن میتوانید بفهمید که آخرین زمان فعالیت برنامه و فایلها چه موقع بوده است.

قیمت سرور hp dl580 g10

هک سرور از طریق باگ

برخی از سازمانها برنامههای اهدای پاداش در ازای پیدا کردن باگ برگزار میکنند. این روشی است که از طریق آن میتوانند آسیبپذیری و حفرههای برنامههای تولیدی خود را مشخص کنند. دریافت پاداش در ازای پیدا کردن باگ به هکرها اجازه میدهد تا آزمایش کنند که آیا برنامهها یا سرورهای یک سازمان دارای انواع خاصی از آسیبپذیری هستند یا خیر؟

اگر یک هکر آسیبپذیری را کشف کند، گزارشی را به سازمان ارسال میکند. اغلب این کار از طریق پلتفرمی مانند HackerOne انجام میشود. سپس سازمان شروع به همکاری با هکر کرده تا وجود آسیبپذیری را تایید کند، آن را اصلاح و آزمایش کند تا مطمئن شود که وصله ی جدید کار میکند. سپس، سازمان جایزهای را به کاشف آسیبپذیری پرداخت میکند. مقدار پاداش به شدت و تاثیر آسیبپذیری موردنظر بستگی دارد.

هک سرور از طریق باگ میتواند آسیبپذیریهای گستردهای را به همراه داشته باشد. بنابراین شرکتها برنامههای مختلفی برای پیدا کردن باگ از طرف هکر در نظر میگیرند. برخی از شرکتها ممکن است «فصل باز (open season)» را در برنامههای خود اعلام کنند و به هکرهای این امکان را بدهند تا هرگونه آسیبپذیری احتمالی در سطح حمله سازمان را آزمایش کنند. برخی دیگر ممکن است برنامهها و صفحات وب را که «در محدوده (In scope)» در نظر گرفته میشوند را به دست هکرها بسپارند. برنامههای Bug Bounty بهطور فزایندهای در میان بخشهای دولتی و خصوصی محبوب شدهاند. زیرا این کار دارای مزایای مختلفی از جمله افزایش تشخیص آسیبپذیری، کاهش هزینهها، دسترسی بیشتر به استعدادها، شبیه سازی واقعی تهدید و … است.

محصولات سیسکو