برای امنیت سرتاسر دادهها، در حالت استراحت (در یک دستگاه پردازش یا ذخیره شده) و در هنگام حرکت (که بین دستگاههای متصل ارتباط برقرار میشود) باید یک ایمنسازی انجام شود. برای دادههای در حالت استراحت، یک راهحل سختافزاری وجود دارد که براساس آن دادههای در حال حرکت نیز در لایهی ارتباطی امنیت قرار میگیرند. این راهحل از سیلیکون و کمپانی سیسکو است که MACsec نام دارد. اما macsec در سیسکو چیست و چگونه تشخیص دهیم که بر روی سوئیچ فعال است؟ برای رسیدن به پاسخ دقیق خواندن این مطلب جامع و جذاب را از دست ندهید.

زمان تخمینی مطالعه: 11 دقیقه

فهرست موضوعات

Macsec در سیسکو چیست؟

تکنولوژی MACsec که مخفف Media Access Control Security است، استاندارد IEEE 802.1AE است و توسط IEEE برای تکمیل استاندارد 802.1X-2004 توسعه یافته است. در سادهترین تعریف macsec در سیسکو امنیت دادهها را بین دستگاههای متصل به اترنت فراهم میکند.

تکنولوژی MACsec مجوزی است برای سیستمهای مجاز که بتوانند اتصال و سپس رمزگذاری دادههایی که از طریق سیم منتقل میشوند، را انجام دهند. در واقع این تکنولوژی اتصال مستقیم بین Nodeها را برای توسعه ی دادهها ممکن میسازد و از تهدیدات امنیتی مانند DoS، Man-in-the-Middle، Masquerading، Passive Wiretapping و Playback جلوگیری میکند. کاربران با تکنولوژی MACsec میتوانند اتصال در شبکههای سیمی و برقراری ارتباط ایمن بر روی لینکهای Ethernet را انجام بدهند.

سوئیچ سیسکو 2960 poe

آیا MACsec Cisco اختصاصی است؟

پروتکل macsec در سیسکو، یک پروتکل امنیتی-اختصاصی است که از آن برای سوئیچ MACSec در اتصالات ترانک استفاده میشود. در شبکه غیر سیسکو، باید از MKA برای سوئیچ MACSec در پیکربندی رمزنگاری پویا و همچنین برای اتصال میزبان به سوئیچ استفاده کنید.

macsec در سیسکو از سال 2006 راهاندازی شده است در طول سالها، چندین بار تجدید نظر در استاندارد IEEE 802.1AE صورت گرفته و بهطور مکرر، سیسکو پشتیبانی خود را از محصولات اختصاصی MACsec در LAN و WAN افزایش داده است.

قیمت ws-c2960s-24ts-l

پورت MACsec چیست؟

یکی دیگر از موارد استفاده از macsec در سیسکو در سطح دستگاههای خاص ایمن سازی چندین پورت است که به دو بخش اصلی تقسیم میشود:

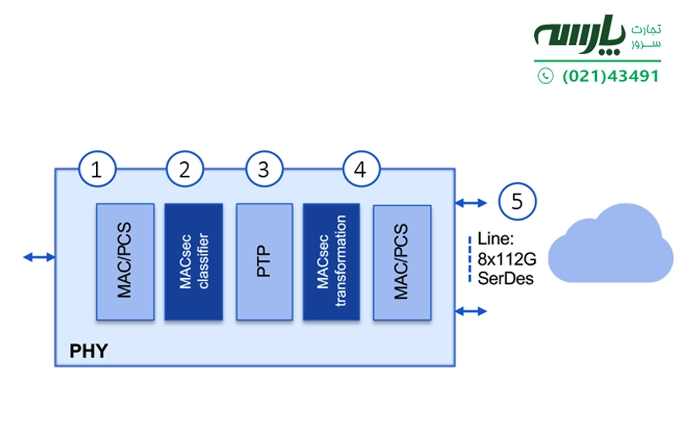

- ایمن کردن 800G چند پورت PHY – MACsec

در این مورد امنیت ارتباطی برای PHY با چندین پورت 800G برقرار میشود. در این روش نیاز به رمزگذاری با نرخ خط خروجی است که میتواند یک کانال 800G یا 8 کانال 100G موازی با پهنای باند مجموع 800 گیگابیت بر ثانیه باشد. این راهحل توسط MACsec چند پورت انجام میشود که از طبقهبندی کننده MACsec و هستههای تبدیل MACsec در تراشه فرستنده گیرنده PHY تشکیل شده است.

این سیستم برای دادههای خروجی (انتقال) به این صورت کار می کند:

جریانهای داده موازی برش زمانی (TDM) توسط تراشه فرستنده گیرنده PHY دریافت میشوند. سپس هدرهای بسته طبقهبندی میشوند. بعد نرخ داده براساس طبقهبندی و پروتکل زمان دقیق (PTP) کنترل میشود تا امنیت پیادهسازی شده (تبدیل بسته) با گزینه تاخیر ثابت یا تاخیر قابل پیشبینی جریان داده رمزگذاری و احراز هویت شود تا با نرخ خط تحت همه شرایط منتقل شود.

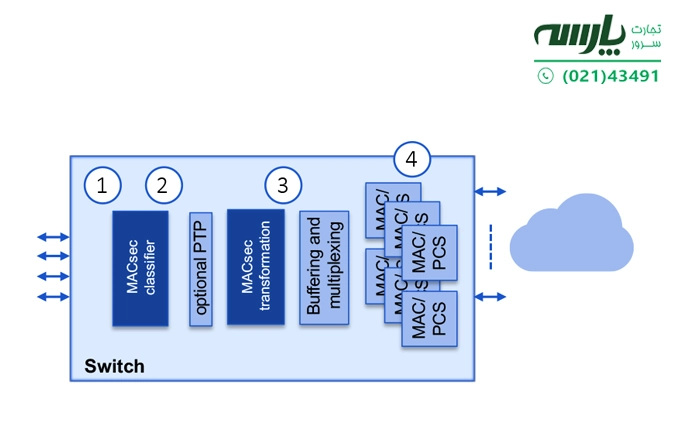

- ایمن کردن سوئیچ ترابیت (terabit switch)

در سوئیچ ترابیت، زیرمجموعهای از ترافیک به امنیت MACsec نیاز دارد.

راهحل یک موتور MACsec چند پورت است که در سوئیچ ASIC پیادهسازی شده است. MACsec قادر است تعداد قابل انعطافی از پورتها را با توان مجموع تا 800 گیگابیت بر ثانیه سرویسدهی کند. نحوه کار در این پورت بدینصورت است:

- دادههای TDM دریافت میشود.

- هدرهای بسته برای همه پورتهایی که نیاز به امنیت دارند طبقهبندی میشوند.

- اجازه بازرسی بسته عمیق برای MACsec EoMPLS صادر میشود.

- سپس امنیت (تبدیل بسته) با رمزگذاری محموله داده اضافه میشود.

- در نتیجه دادههای رمزگذاری و احراز هویت شده با نرخ خط تحت هر شرایطی به همه پورتهای محافظت شده ارسال میشود.

موارد کاربرد MACsec

امروزه اترنت به یک راهحل ارتباطی فراگیر از دسکتاپ تا شبکه حامل تبدیل شده است. شبکه تورنت (Torrent) رو به رشد در ترافیک شبکه باعث پیشرفت سریع در عملکرد اترنت (800G) شده است که نشاندهنده آخرین نقطه عطف در تکامل استاندارد است. با استفاده از پروتکل MACsec در سیسکو بهعنوان فناوری امنیتی – اساسی میتوانید از دادههای در حال حرکت در شبکههای اترنت محافظت کنید. بنابراین بیشترین موارد کاربرد MACsec عبارتند از:

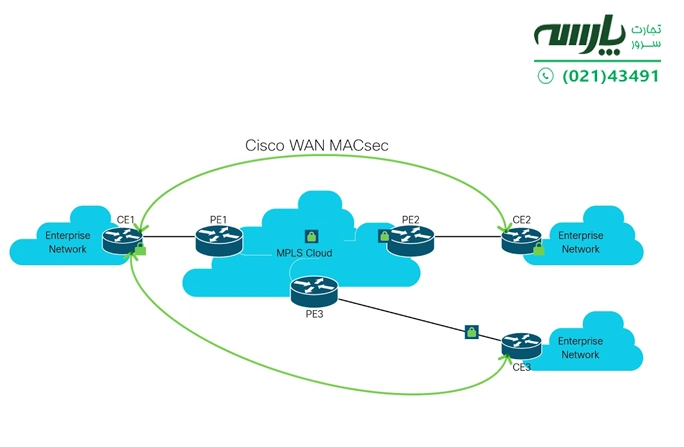

- روتر های WAN/MAN

- روترهای دیتاسنترها و سوئیچها

- سرور، ذخیرهساز (storage) و سوئیچهای رک

- سوئیچهای LAN

- نقاط پایانی ایمن مانند دوربینهای امنیتی و روباتهای صنعتی

خرید سرور HP و خرید استوریج اچ پی

راه اندازی و تنظیمات MACSec

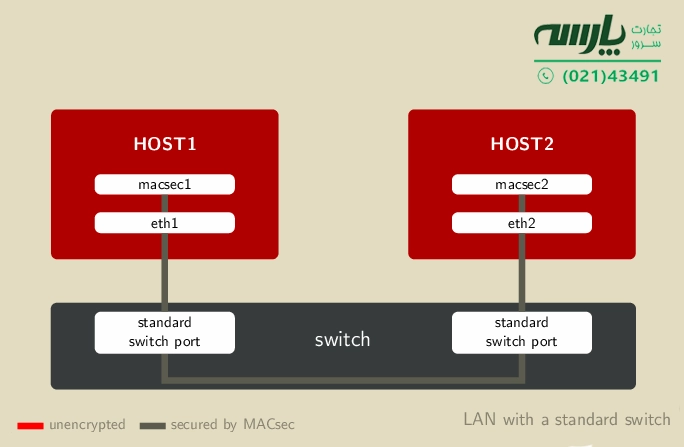

در اولین راهاندازی macsec در سیسکو باید تنظیمات شبکه محلی و سوئیچ را انجام دهید. با استفاده از پیکربندی زیر دستگاههای MACsec را در هر دو دستگاه، کانالها و کلیدهای رمزگذاری شده را راهاندازی میکنید تا بتوانید ارتباط را برقرار سازید:

نمونههای زیر آدرسهایی هستند که دستگاههای موجود در محیط ما مورد استفاده قرار میگیرند. شما باید آنها را با آدرسهای MAC رابط های موجود در تنظیمات خود جایگزین کنید.

در ماشین اول:

host1# ip link show eth0

7: eth0: <BROADCAST,MULTICAST,UP,LOWER_UP> mtu 1500 qdisc noqueue state UP mode DEFAULT group default qlen 1000

link/ether 42:f8:ad:3a:e6:08 brd ff:ff:ff:ff:ff:ff link-netnsid 0

host1# ip link add link eth0 macsec0 type macsec encrypt on

host1# ip link show macsec0

8: macsec0@eth0: <BROADCAST,MULTICAST> mtu 1468 qdisc noop state DOWN mode DEFAULT group default qlen 1000

link/ether 42:f8:ad:3a:e6:08 brd ff:ff:ff:ff:ff:ff

host1# ip macsec show

8: macsec0: protect on validate strict sc off sa off encrypt on send_sci on end_station off scb off replay off

cipher suite: GCM-AES-128, using ICV length 16

TXSC: 42f8ad3ae6080001 on SA 0

و بهطور مشابه، در ماشین دوم:

host2# ip link show eth0

7: eth0: <BROADCAST,MULTICAST,UP,LOWER_UP> mtu 1500 qdisc noqueue state UP mode DEFAULT group default qlen 1000

link/ether 32:53:41:bd:7c:27 brd ff:ff:ff:ff:ff:ff link-netnsid 0

host2# ip link add link eth0 macsec0 type macsec encrypt on

host2# ip link show macsec0

8: macsec0@eth0: <BROADCAST,MULTICAST> mtu 1468 qdisc noop state DOWN mode DEFAULT group default qlen 1000

link/ether 32:53:41:bd:7c:27 brd ff:ff:ff:ff:ff:ff

host2# ip macsec show

8: macsec0: protect on validate strict sc off sa off encrypt on send_sci on end_station off scb off replay off

cipher suite: GCM-AES-128, using ICV length 16

TXSC: 325341bd7c270001 on SA 0

اکنون میتوانید کانالهای دریافت منطبق را در هر دو دستگاه اضافه کنید:

host1# ip macsec add macsec0 rx port 1 address 32:53:41:bd:7c:27

host1# ip macsec show

8: macsec0: protect on validate strict sc off sa off encrypt on send_sci on end_station off scb off replay off

cipher suite: GCM-AES-128, using ICV length 16

TXSC: 42f8ad3ae6080001 on SA 0

RXSC: 325341bd7c270001, state on

و در ماشین دوم تکرار کنید:

host2# ip macsec add macsec0 rx port 1 address 42:f8:ad:3a:e6:08

host2# ip macsec show

8: macsec0: protect on validate strict sc off sa off encrypt on send_sci on end_station off scb off replay off

cipher suite: GCM-AES-128, using ICV length 16

TXSC: 325341bd7c270001 on SA 0

RXSC: 42f8ad3ae6080001, state on

برای کانال انتقال هر دستگاه به یک کلید نیاز دارید. این دستورات دو کلید 128 بیتی را در قالبی مناسب برای پیکربندی و با دستور ip تولید میکنند:

# dd if=/dev/urandom count=16 bs=1 2>/dev/null | hexdump | cut -c 9- | tr -d ' \n' ead3664f508eb06c40ac7104cdae4ce5 # dd if=/dev/urandom count=16 bs=1 2>/dev/null | hexdump | cut -c 9- | tr -d ' \n' dffafc8d7b9a43d5b9a3dfbbf6a30c16

اکنون می توانید کلیدهای انتقال را در دستگاه اول پیکربندی کنید:

host1# ip macsec add macsec0 tx sa 0 pn 1 on key 00 ead3664f508eb06c40ac7104cdae4ce5

host1# ip macsec show

8: macsec0: protect on validate strict sc off sa off encrypt on send_sci on end_station off scb off replay off

cipher suite: GCM-AES-128, using ICV length 16

TXSC: 42f8ad3ae6080001 on SA 0

0: PN 1, state on, key 00000000000000000000000000000000

RXSC: 325341bd7c270001, state on

و در دستگاه دوم:

host2# ip macsec add macsec0 tx sa 0 pn 1 on key 01 dffafc8d7b9a43d5b9a3dfbbf6a30c16

host2# ip macsec show

8: macsec0: protect on validate strict sc off sa off encrypt on send_sci on end_station off scb off replay off

cipher suite: GCM-AES-128, using ICV length 16

TXSC: 325341bd7c270001 on SA 0

0: PN 1, state on, key 01000000000000000000000000000000

RXSC: 42f8ad3ae6080001, state on

همچنین باید کلیدهای دریافت را نیز پیکربندی کنید تا ماشین 1 بتواند ترافیک وارد شده از ماشین 2 را رمزگشایی کند:

host1# ip macsec add macsec0 rx port 1 address 32:53:41:bd:7c:27 sa 0 pn 1 on key 01 dffafc8d7b9a43d5b9a3dfbbf6a30c16

host1# ip macsec show

8: macsec0: protect on validate strict sc off sa off encrypt on send_sci on end_station off scb off replay off

cipher suite: GCM-AES-128, using ICV length 16

TXSC: 42f8ad3ae6080001 on SA 0

0: PN 1, state on, key 00000000000000000000000000000000

RXSC: 325341bd7c270001, state on

0: PN 1, state on, key 01000000000000000000000000000000

و در ماشین 2، برای رمزگشایی ترافیکی که از ماشین 1 میآید:

host2# ip macsec add macsec0 rx port 1 address 42:f8:ad:3a:e6:08 sa 0 pn 1 on key 00 ead3664f508eb06c40ac7104cdae4ce5

host2# ip macsec show

8: macsec0: protect on validate strict sc off sa off encrypt on send_sci on end_station off scb off replay off

cipher suite: GCM-AES-128, using ICV length 16

TXSC: 325341bd7c270001 on SA 0

0: PN 1, state on, key 01000000000000000000000000000000

RXSC: 42f8ad3ae6080001, state on

0: PN 1, state on, key 00000000000000000000000000000000

پیوندهای MACsec اکنون آماده هستند، میتوانید آنها را فعال کرده و آدرسهای IP را در هر دو دستگاه اضافه کنید:

host1# ip link set macsec0 up host1# ip addr add 10.1.0.1/24 dev macsec0 host2# ip link set macsec0 up host2# ip addr add 10.1.0.2/24 dev macsec0

تمام ترافیک بین ماشینهای 1 و 2 با استفاده از آدرسهای 10.1.0.1 و 10.1.0.2 توسط MACsec محافظت میشود.

اگر مقداری از ترافیک را مستقیما روی eth0 با استفاده از آدرس IP پیکربندی شود و در آن رابط ارسال کنید، آن ترافیک محافظت نخواهد شد. همچنین میتوانید از eth0 برای برقراری ارتباط با ماشینهایی که برای استفاده از MACsec پیکربندی نشدهاند یا برای اتصال به شبکههای دیگر استفاده کنید.

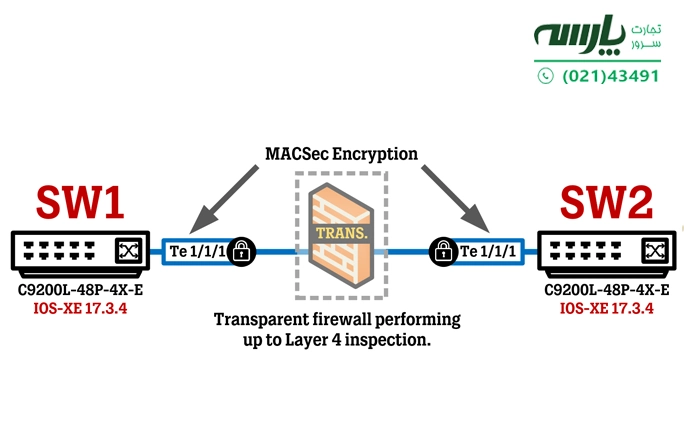

آیا MACsec بهتر از IPsec است؟

اول از همه، MACsec و IPsec روی لایههای مختلف شبکه کار میکنند. IPsec روی بستههای IP در لایه 3 کار میکند، در حالی که MACsec در لایه 2 روی فریمهای اترنت تمرکز دارد. بنابراین، MACsec میتواند از تمام ترافیک های DHCP و ARP محافظت کند، در حالی که IPsec نمیتواند آنها را ایمن کند. از طرف دیگر، IPsec میتواند در روترها کار کند، در حالیکه MACsec به یک شبکه LAN محدود میشود.

همچنین MACsec در سیسکو میتواند دادهها را سریعتر رمزگذاری کند، که منجر به سرعت بیشتر میشود. از آنجا که رمزگذاری MACsec از طریق سخت افزار (ASIC/PHY) انجام میشود، رمزگذاری با نرخ خط دو جهته یا نزدیک به نرخ خط را ارائه می دهد اما IPsec برای رمزگذاری اختصاصی به یک موتور یا تراشه متکی است.

با اینحال هر دو پروتکل یعنی MACsec و IPsec، با توجه به برنامههای مورد استفاده کاربر مناسب خواهند بود و استفاده از هر کدام نیازی به ارتقا یا اصلاح ندارد تا از تضمینهای امنیتی استفاده کنید.

تشخیص فعال بودن MACsec بر روی سوییچ ها

برای اینکه از فعال بودن macsec در سیسکو بر روی سوئیچها مطمئن شوید، کافی است که این کار را بهصورت دستی و با زدن خط فرمان زیر انجام دهید:

Show cts int t5/1 Global Dot1x feature is Enabled Interface TenGigabitEthernet 5/1 CTS is enabled, mode: MANUAL IFC State: OPEN Authentication Status: NOT APPLICABLE Peer identity: “unknown” Peer’s advertised capabilities: “sap” Authorization Status: NOT APPLICABLE SAP Status: SUCCEEDED Version: 2 Configured pairwise ciphers gcm-encrypt gmac null no-encap Replay protection: enabled Replay protection mode: STRICT Selected cipher: gcm-encrypt