پروتکل ۸۰۲.۱X یک روش استاندارد برای مدیریت دسترسی به شبکه است که کمک میکند فقط کاربران و دستگاههای مجاز وارد شوند. این ساختار در شبکههای سیمی و بیسیم کاربرد زیادی دارد و با استفاده از یک سرور احراز هویت مرکزی (مثل RADIUS)، هویت کاربران و دستگاهها را بررسی میکند. نتیجه این فرآیند، افزایش امنیت و کنترل بهتر روی اتصالهاست. آشنایی با این پروتکل و نحوه پیادهسازی آن، به مدیران شبکه کمک میکند که عملکرد بهتری در فعالسازی ۸۰۲.۱X روی سوئیچ سیسکو داشته باشند.

⏲ زمان تخمینی مطالعه: 14 دقیقه

فهرست موضوعات

۸۰۲.۱X چیست و چرا برای امنیت شبکه شما ضروری است؟

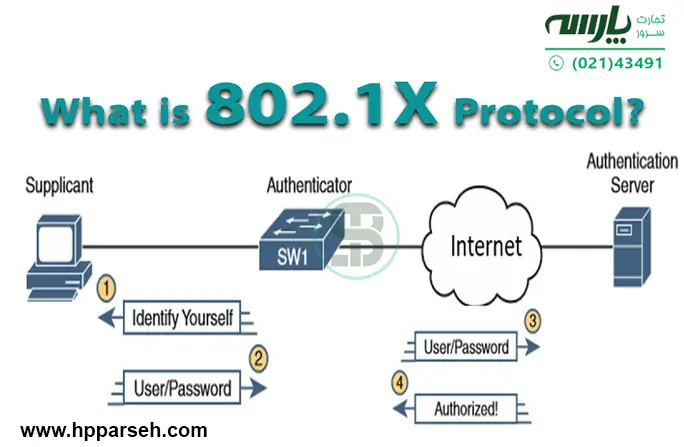

استاندارد 802.1X یک راهکار امنیتی برای کنترل ورود به شبکه است که توسط IEEE طراحی شده است. این روش در شبکههای کابلی و بیسیم کاربرد دارد. در این ساختار، هر پورت شبکه تا زمان تأیید هویت بسته میماند. دستگاه ابتدا باید خودش را معرفی کند. سپس اطلاعات به سرور احراز هویت ارسال میشود. اگر تأیید انجام شود، دسترسی فعال میگردد. این روند با همکاری دستگاه کاربر، تجهیزات شبکه و سرور مرکزی انجام میشود. استفاده از این استاندارد باعث افزایش امنیت و مدیریت بهتر کاربران میشود. به همین دلیل فعالسازی ۸۰۲.۱X روی سوئیچ سیسکو یک امر ضروری است.

پروتکل EAP و نقش احراز هویت پورت در امنیت دسترسی

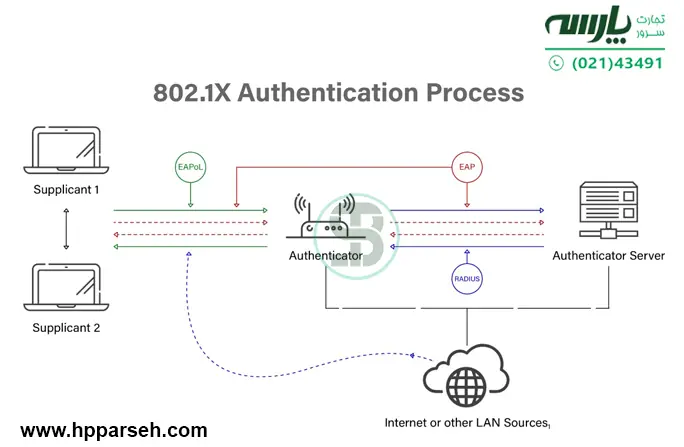

EAP یا پروتکل احراز هویت توسعهپذیر، یک چارچوب امنیتی برای شناسایی کاربران در شبکه است. این پروتکل بیشتر در ارتباطات بیسیم و لینکهای نقطهبهنقطه کاربرد دارد. EAP به یک روش خاص وابسته نیست. به همین دلیل میتواند از ابزارهای مختلفی مثل گواهی دیجیتال، رمز عبور یکبارمصرف، کارت هوشمند و رمزنگاری کلید عمومی پشتیبانی کند. فرایند احراز هویت در این ساختار از سمت سرور آغاز میشود، نه کاربر. همین موضوع امنیت را بالاتر میبرد.

اجزای اصلی سیستم ۸۰۲.۱X: متقاضی (Supplicant)، احرازکننده (Authenticator) و سرور احراز هویت (RADIUS)

متقاضی :(Supplicant) به دستگاهی گفته میشود که میخواهد وارد شبکه شود. این دستگاه میتواند لپتاپ، موبایل یا هر وسیله متصل دیگر باشد. بر روی این دستگاه نرمافزار Supplicant فعال میشود تا مراحل احراز هویت را کنترل کند. این نرمافزار اطلاعات لازم را به شبکه ارسال میکند تا هویت کاربر بررسی شود. بدون تأیید Supplicant، دسترسی به شبکه انجام نمیشود.

احرازکننده (Authenticator): Authenticator نقش نگهبان شبکه را دارد. این دستگاه وارد شدن دستگاهها به شبکه را کنترل میکند. معمولا یک سوئیچ یا اکسسپوینت بیسیم این وظیفه را بر عهده دارد. Authenticator درخواست اتصال را از Spplicant دریافت میکند و آن را برای بررسی به سرور احراز هویت میفرستد. یعنی خودش قضاوت نهایی را انجام نمیدهد، اما مسیر را کنترل میکند.

سرور احراز هویت (RADIUS): سرور احراز هویت با ساختار RADIUS کار میکند. وظیفه آن بررسی اطلاعاتی است که از دستگاه کاربر ارسال میشود. سپس مشخص میکند دسترسی مجاز است یا خیر. نتیجه این بررسی به تجهیزات شبکه اعلام میشود. در نهایت، ورود یا عدم ورود کاربر بر اساس همین تصمیم انجام میگیرد.

بیشتر بخوانید: آموزش راهاندازی Port Security روی سوئیچها برای جلوگیری از حملات داخلی

مزایای کلیدی پیادهسازی ۸۰۲.۱X بر روی سوئیچهای Catalyst سیسکو

امنیت بالا

802.1X قبل از اتصال هر دستگاه، هویت آن را بررسی میکند. این کار جلوی ورود افراد ناشناس را میگیرد و فقط به کاربران تأیید شده اجازه عبور میدهد. نتیجه اینکه امنیت شبکه در برابر نفوذ خرابکار بالا میرود.

قابلیت مقیاسپذیری

این استاندارد محدود به شبکههای کوچک نیست و با افزایش کاربران، عملکرد آن دچار اختلال نمیشود. بنابراین مدیر شبکه میتواند بدون تغییر ساختار، سیستم را گسترش دهد.

پشتیبانی از شبکههای کابلی و بیسیم

802.1X هم در شبکههای سیمی و هم در ارتباطات بیسیم استفاده میشود. همین ویژگی باعث میشود یک راهکار واحد برای کل زیرساخت شبکه قابل استفاده باشد. برای مشاهده مدلهای مختلف محصولات سیسکو که این استاندارد را پشتیبانی میکنند، کلیک کنید.

انعطافپذیری در احراز هویت

این روش از مدلهای مختلف احراز هویت EAP پشتیبانی میکند. سازمان میتواند بر اساس سطح امنیت مورد نیاز، روش مناسب را انتخاب کند.

این مزایا مدیریت امنیت را سادهتر میکنند، بنابراین فعالسازی ۸۰۲.۱X روی سوئیچ سیسکو اهمیت بالایی دارد.

پیشنیازهای حیاتی قبل از پیکربندی ۸۰۲.۱X

قبل از اقدام برای پیکربندی 802.1x باید زیرساختها و پیشنیازهایی را فراهم کنید. در این بخش به این موارد میپردازیم.

برای اجرای این ساختار، سه جز اصلی موردنیاز است.

- یک سوئیچ شبکه که نقش کنترلکننده دسترسی را دارد.

- یک سرور احراز هویت که وظیفه بررسی اطلاعات کاربران را بر عهده میگیرد.

- و در نهایت سیستمی که کاربر از طریق آن به شبکه متصل میشود و درخواست دسترسی ارسال میکند.

فراهم کردن این سه بخش، پایه اجرای صحیح فعالسازی ۸۰۲.۱X روی سوئیچ سیسکو محسوب میشود.

از آنجا که 802.1X به همکاری چند فناوری مختلف وابسته است، جمعآوری اطلاعات قبل از اجرا اهمیت زیادی دارد:

- باید مشخص شود کدام سوئیچها درگیر پیادهسازی این فرآیند میشوند.

- همچنین لازم است منبع اطلاعات کاربران مشخص باشد، مانند سرویسهای متمرکز هویتی.

- نوع دستگاهها و سیستمعاملهایی که به شبکه وصل میشوند نیز باید از قبل بررسی شوند.

- در نهایت امنیت مسیر ارتباطی بین کاربر و سرور احراز هویت نباید نادیده گرفته شود.

آمادهسازی و فعالسازی سرور RADIUS (مانند Cisco ISE یا Windows NPS)

یکی از حیاتیترین پیشنیازها، آمادهسازی سرور RADIUS است. سوئیچ سیسکو (بهعنوان Authenticator) نمیتواند خود، احراز هویت را انجام دهد و آن را به سرور RADIUS واگذار میکند. این سرور باید با پایگاه داده هویت (مثلاً Active Directory) ادغام شده باشد و پروفایلهای مجاز دسترسی را نگهداری کند.

ثبت سوئیچ در سرور RADIUS (Registering the Switch): پس از نصب و پیکربندی اولیه سرور RADIUS (مانند Cisco ISE یا Windows NPS)، سوئیچ سیسکو شما باید بهعنوان یک کلاینت RADIUS (RADIUS Client) در سرور ثبت شود. این کار شامل وارد کردن آدرس IP سوئیچ و تعریف یک کلید مشترک (Shared Secret Key) قوی است. این کلید برای رمزنگاری ارتباطات بین سوئیچ و سرور استفاده میشود و عدم تطابق آن یکی از متداولترین دلایل شکست در احراز هویت اولیه است. اطمینان حاصل کنید که پورتهای RADIUS (استاندارد UDP ۱۸۱۲ و ۱۸۱۳) در فایروال بین سوئیچ و سرور باز هستند.

انتخاب روش احراز هویت EAP

پس از آمادهسازی اطلاعات، نوبت به انتخاب گزینههای مناسب میرسد. یکی از مهمترین انتخابها، روش احراز هویت است. هر روش ویژگی خاص ارائه میدهد و بسته به سطح امنیت و امکانات موجود انتخاب میشود. بعضی روشها سادهتر هستند و بعضی دیگر امنیت بالاتری فراهم میکنند. انتخاب درست در این مرحله، تأثیر مستقیم روی تجربه کاربر و امنیت شبکه دارد. برخی از این روشها شامل موارد زیر میشوند:

- روش EAP-FAST مناسب پسوردهای ساده.

- PEAP برای زمانی که نخواهید از نرمافزارهای جانبی استفاده کنید و فقط میخواهید از امکانات سیستم استفاده شود.

- روشهای LEAP یا PEAP برای وقتی که بخواهید هر دو کلاینت و سرور یکدیگر را تایید کنند.

انتخاب Suplicant مناسب

در کنار روش احراز هویت، انتخاب ابزار سمت کاربر نیز اهمیت دارد. برخی سیستمعاملها بهصورت پیشفرض این قابلیت را ارائه میدهند و نیازی به نصب نرمافزار اضافی ندارند. مثلا PEAP توسط ویندوز 7 ارائه میشود. در برخی سناریوها هم استفاده از ابزارهای جانبی باعث کنترل و مدیریت بهتر میشود. نرمافزار Cisco Secure Service Client (CSSC) یکی از این ابزارهای جانبی میباشد. انتخاب Supplicant مناسب کمک میکند فرآیند اتصال کاربران سریعتر، پایدارتر و بدون خطا انجام شود.

بیشتر بخوانید: پروتکل EIGRP: از مزایای سازمانی تا پیادهسازی عملی و حل مسائل رایج در روترهای سیسکو

آموزش گام به گام پیکربندی ۸۰۲.۱X روی سوئیچ سیسکو (دستورات CLI)

در ادامه 4 گام مهم برای فعالسازی ۸۰۲.۱X روی سوئیچ سیسکو را بررسی میکنیم. دقت کنید که برای فعالسازی این فرآیند نیاز به دانش کافی از سیسکو، امنیت سیسکو، تنظیمات آن، اکتیودایرکتوری، نصب RADIUS و آسیب پذیریهای جدید در Cisco IOS و IOS XE خواهید داشت.

گام ۱: فعالسازی سراسری (Global): دستورات اصلی aaa new-model و لیست متدها

ابتدا باید AAAفعال شود. با دستور aaa new-model بهصورت Globally استفاده میکنیم. در این مرحله تعیین میکنیم که aaa authentication برای تایید هویت از RADIUS Server استفاده کند.

SW(config)#aaa new-model

SW(config)#aaa authentication dot1x default group radius none

اگر با محیط دستورات ابتدایی و پرکاربرد سیسکو در سطح CLI آشنایی کافی ندارید، ابتدا آن راهنما را مطالعه کنید.

گام ۲: تعریف سرور RADIUS: معرفی آدرس IP، کلید مشترک (Shared Key) و پورتها

برای راهاندازی 802.1X باید سرور RADIUS روی سوئیچ معرفی شود تا سوئیچ بتواند احراز هویت کاربران را انجام دهد. در این مرحله آدرس IP سرور مشخص میشود و یک کلید مشترک برای امنسازی ارتباط تعریف میگردد. در صورت نیاز میتوان پورتهای پیشفرض را تغییر داد و حتی بیش از یک سرور برای جلوگیری از قطع سرویس در نظر گرفت. استفاده از کلیدهای قوی و متفاوت امنیت شبکه را افزایش میدهد. فراموش نکنید که قبل از همه این مراحل، فعال بودن AAA روی سوئیچ ضروری است. دستور زیر برای Radius Server با آدرس 10.1.1.1 و پورتهای استاندارد UDP1812 , 1813 و کلیدی rad123 میباشد:

SW(config)#radius-server host 10.1.1.1 auth-port 1812 acct-port 1813 key rad123

گام ۳: پیکربندی احراز هویت پورت: استفاده از دستورات authentication port-control

در این مرحله از فعالسازی ۸۰۲.۱X روی سوئیچ سیسکو باید بهصورت globally فعال شود و بعد در پورتهای access سوئیچ فعال شود. با دستور system-auth-control میتوان 802.1x را بهصورت globally فعال کرد. اگر میخواهید 802.1x authentication پورتی را فعال کنید باید پورت را در حالت access قرار دهید. برای این کار از دستور switchport mode access استفاده کنید.

حال با دستور switchport access vlan vlan-id باید اینترفیس را در vlan مناسب بگذارید. با استفاده از دستور authentication port-control نیز 802.1x را در اینترفیس فعال کنید.

در دستورات زیر این مراحل نمایش داده شدهاند:

SW(config)#dot1x system-auth-control

SW(config)#interface fastethernet 0/1

SW(config-if)#switchport mode access

SW(config-if)#switchport access vlan 90

SW(config-if)#authentication port-control auto

گام ۴: حالتهای مختلف پورت (Mode): تنظیمات Single-Host، Multi-Auth و Multi-Domain

سوئیچ سیسکو چند حالت برای پورتها دارد تا بتواند رفتار احراز هویت را مدیریت کند.

- حالت Single-Host اجازه میدهد فقط یک دستگاه همزمان روی پورت باشد.

- حالت Multi-Auth امکان اتصال چند کاربر را روی همان پورت فراهم میکند، بهخصوص برای دستگاههایی که چندین کاربر دارند.

- حالت Multi-Domain هم این امکان را میدهد که احراز هویت کاربران و دستگاهها در دو دامنه جداگانه انجام شود، مثلا یکی برای داده و دیگری برای صدا.

عیب یابی و رفع اشکال 802.1x

برای رفع اشکال در 802.1X باید مرحلهبهمرحله جلو رفت تا محل خطا دقیق مشخص شود.

۱. حل مشکلات متداول در احراز هویت (Timeouts، Credential Issues)

بیشتر مشکلات ۸۰۲.۱X از چهار منبع اصلی نشأت میگیرند:

- عدم تطابق کلید مشترک (Shared Secret Mismatch): شایعترین خطا. کلید تعریف شده در سوئیچ و سرور RADIUS یکسان نیستند.

- مشکلات سرور (Server Issues): سرور RADIUS فعال نیست یا پایگاه داده هویت (Active Directory) در دسترس نیست.

- مشکلات اتصال (Connectivity Issues): سوئیچ نمیتواند از طریق پورتهای UDP ۱۸۱۲/۱۸۱۳ به سرور RADIUS برسد (فایروال یا مسیریابی).

- مشکلات Supplicant: سرویس ۸۰۲.۱X روی کلاینت فعال نیست یا گواهیهای لازم نصب نشدهاند.

استفاده از دستورات debug در زمان عیبیابی، بهویژه debug aaa authentication و debug dot1x all میتواند دید عمیقی از مکالمات پروتکل و محل دقیق شکست ارائه دهد.

| مشکل (Symptom) | علت احتمالی (Root Cause) | راهکار CLI/اقدام |

| پورت در حالت Auth Failed باقی میماند. | کلید مشترک (Shared Key) بین سوئیچ و سرور RADIUS ناهماهنگ است. | بررسی و تصحیح دستور radius-server host <IP> key <value> و کلید در ISE/NPS. |

| احراز هویت، کند یا با Time Out مواجه میشود. | تأخیر در شبکه یا سرور RADIUS از دسترس خارج شده است. | افزایش زمان Time Out با دستور radius-server timeout <seconds> و بررسی ارتباط با دستور ping. |

| احراز هویت کاربران AD/LDAP شکست میخورد. | سرور RADIUS قادر به ارتباط با Active Directory نیست. | بررسی لاگهای سرور ISE/NPS و تست اتصال به AD. |

| کلاینتها احراز هویت را آغاز نمیکنند. | سرویس Supplicant (مثلاً سرویس AutoConfig سیمی در ویندوز) غیرفعال است. | فعالسازی سرویس 802.1X Authentication در سیستمعامل کلاینت. |

تعیین اقدامات سوئیچ هنگام عدم دسترسی به سرور RADIUS

در محیطهای عملیاتی، اگر ارتباط سوئیچ با سرور RADIUS قطع شود، شبکه نباید به طور کامل قفل شود. قابلیت Fallback Authentication به سوئیچ اجازه میدهد در صورت عدم دسترسی به سرور، به یک روش احراز هویت جایگزین یا یک VLAN خاص متوسل شود.

با استفاده از دستور dot1x critical میتوان عملکرد پورت را در زمان Crisis تعیین کرد:

! پیکربندی Fallback (Critical Authentication)

SW(config)#dot1x critical eap-exit

SW(config)#interface fastethernet 0/1

SW(config-if)#dot1x critical vlan <VLAN ID>

! در صورت عدم دسترسی به RADIUS، کلاینت به این VLAN منتقل میشود.! در صورت عدم دسترسی به RADIUS، کلاینت به این VLAN منتقل میشود.

این امر اغلب برای دستگاههای حیاتی (مانند تلفنهای IP یا دوربینهای امنیتی) استفاده میشود که باید حتی در صورت قطعی RADIUS، به یک شبکه امن محدود دسترسی داشته باشند.

استفاده از VLANهای پویا (Dynamic VLAN Assignment) با ۸۰۲.۱X

یکی از قویترین مزایای استفاده از ۸۰۲.۱X بهویژه با Cisco ISE، قابلیت اختصاص VLAN پویا است. در این سناریو، سوئیچ به طور ثابت به یک VLAN خاص محدود نمیشود؛ بلکه سرور RADIUS (بر اساس هویت کاربر/گروه کاربری) تصمیم میگیرد که کلاینت پس از احراز هویت باید به کدام VLAN متصل شود.

- کاربران “حسابداری” پس از ورود به VLAN ۱۰ منتقل میشوند.

- کاربران “میهمان” پس از ورود به VLAN ۹۹ (Guest VLAN) منتقل میشوند.

این قابلیت، مدیریت دسترسیها را بسیار منعطف و متمرکز میکند و نیاز به پیکربندی دستی VLANها بر اساس پورت فیزیکی را از بین میبرد.

دستورات show پرکاربرد برای مانیتورینگ وضعیت ۸۰۲.۱X

برای مانیتورینگ سریع وضعیت ۸۰۲.۱X، این دستورات کلیدی را فراموش نکنید:

| دستور CLI | کاربرد |

| show dot1x all | وضعیت سراسری ۸۰۲.۱X روی سوئیچ را نمایش میدهد. |

| show dot1x interface <type/num> | وضعیت ۸۰۲.۱X روی یک پورت خاص، شامل وضعیت احراز هویت (Authorized/Unauthorized). |

| show authentication sessions | جزئیات تمام سشنهای احراز هویت فعال، شامل متد احراز هویت (dot1x، MAB) و VLAN اختصاص داده شده. |

| show radius server-group <group name> | وضعیت ارتباط سوئیچ با سرورهای RADIUS تعریف شده در گروه (از دسترس خارج شدن یا فعال بودن). |

جمع بندی

استاندارد 802.1X یک راهکار امنیتی برای کنترل ورود کاربران به شبکه است که کمک میکند فقط افراد مجاز به منابع دسترسی داشته باشند. این روش با تکیه بر احراز هویت امن، جلوی اتصالهای ناشناس را میگیرد و مدیریت شبکه را سادهتر میکند. هرچند راهاندازی آن نیاز به دقت و دانش فنی دارد، اما سطح امنیتی که ایجاد میکند ارزش این تلاش را دارد. اگر قصد فعالسازی ۸۰۲.۱X روی سوئیچ سیسکو را دارید و به راهنمایی تخصصی نیاز دارید، کارشناسان تجارت سرور میتوانند در کنار شما باشند تا با مشاوره تخصصی، این مسیر را سریعتر طی کنید.

لطفاً توجه داشته باشید که محتوای ارائه شده در قالب، مربوط به **Zero Trust** است، در حالی که سؤالات متداول شما در مورد **۸۰۲.۱X و MAB** هستند. من عنوان اصلی (H2) و محتوای داخلی باکسها را بهگونهای تغییر میدهم که با سؤالات شما مطابقت داشته باشند، اما استایل و تگهای HTML درخواستی شما را حفظ میکنم.

سوالات متداول (FAQ) درباره ۸۰۲.۱X و احراز هویت پورت

✔ بهترین روش برای دور زدن (Bypass) موقت ۸۰۲.۱X برای دستگاههای خاص چیست؟

برای دستگاههایی که از ۸۰۲.۱X پشتیبانی نمیکنند (مانند پرینترها یا دوربینها)، بهترین روش استفاده از **MAC Authentication Bypass یا MAB** است. در این حالت، بهجای احراز هویت با نام کاربری/گذرواژه، آدرس MAC دستگاه به سرور RADIUS فرستاده میشود. سرور اگر MAC را در لیست سفید خود داشته باشد، دسترسی را مجاز میکند. این یک Bypass کنترل شده و امن است، نه یک دور زدن کامل امنیتی.

✔ آیا ۸۰۲.۱X بر روی عملکرد و سرعت شبکه تأثیر منفی میگذارد؟

خیر. پروتکل ۸۰۲.۱X و EAP فقط در فاز اولیه اتصال (قبل از انتقال ترافیک داده) اجرا میشوند. این فرایند معمولاً در حد میلیثانیه طول میکشد. پس از احراز هویت موفق، پورت به حالت مجاز (Authorized) درآمده و ترافیک داده با سرعت کامل و بدون هیچ تأخیر اضافی منتقل میشود.

✔ تفاوت اصلی ۸۰۲.۱X و احراز هویت MAC-Bypass (MAB) چیست؟

تفاوت اصلی در هویت مورد تأیید است:

- **۸۰۲.۱X:** هویت کاربر (User Identity) یا دستگاه (با گواهی) را تأیید میکند. این احراز هویت قوی (Strong Authentication) است و از مکانیزم EAP استفاده میکند.

- **MAB:** هویت کارت شبکه (MAC Address) را تأیید میکند. از آنجا که آدرس MAC قابل جعل است، MAB یک احراز هویت ضعیف (Weak Authentication) محسوب میشود و صرفاً برای دستگاههای غیر ۸۰۲.۱X استفاده میگردد.