در دنیای امروز و با گسترش دورکاری، مفاهیم Zero Trust اهمیت بیشتری پیدا کردهاند. سازمانها با تهدیدات پیچیدهای مانند Ransomware، phishing و botnet روبرو هستند و نیاز به رویکردهای امنیتی جدید دارند. راهکارهای امنیتی perimeter-based که تمرکزشان بر محافظت از مرزهای شبکه است، دیگر قادر به تأمین امنیت کامل نیستند. معماری Zero Trust سیسکو بهعنوان یک رویکرد عملی، به سازمانها کمک میکند تا با مدیریت دسترسی دقیق، تهدیدات را کاهش دهند و امنیت را در محیطهای دورکاری نیز تضمین کنند. این مدل نه تنها به تقویت امنیت کمک میکند، بلکه امکان نظارت و مدیریت مداوم بر رفتار کاربران و دستگاهها را فراهم میآورد.

⏲ مدت زمان تخمینی مطالعه: 10 دقیقه

فهرست موضوعات

چرا مدل امنیتی سنتی Perimeter-Based دیگر پاسخگو نیست؟

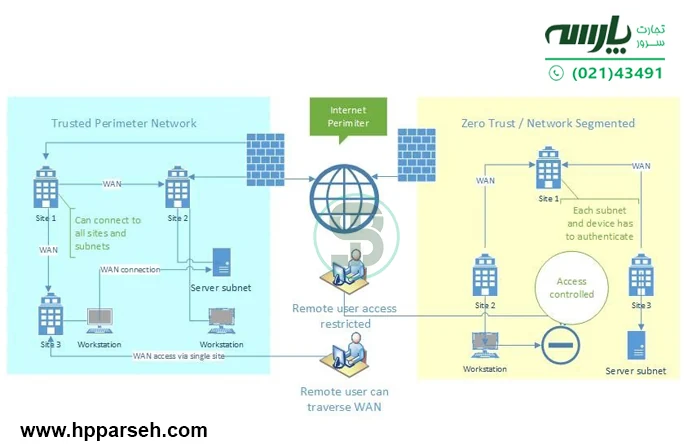

استراتژیهای قدیمی Permiter-Based برای کنترل دسترسی به کاربران یا دستگاهها در شبکه اعتماد دارند. فرض آنها بر این است که اگر کاربران در شبکه باشند قابل اعتماد هستند. اما با پیچیدهتر شدن شبکهها و از بین رفتن مرزهای آنها، محافظت از منابع شبکه دشوارتر شده است. امروزه کاربران از هر نقطه، چه از خانه یا با دستگاههای موبایل، به منابع سازمانی دسترسی دارند. علاوهبراین، منابع سازمانی بیشتر در فضای ابری (خصوصی و عمومی) قرار دارند و دیگر فقط محدود به شبکههای سنتی نیستند. اما راهکارهای امنیتی سنتی در این مورد نمیتوانند پاسخگو باشند.

شکاف امنیتی در مدل “اعتماد ضمنی” و تهدیدات داخلی

شکاف امنیتی در مدل اعتماد ضمنی به این موضوع اشاره میکند که این مدل بهطور پیشفرض به کاربران و دستگاهها در داخل شبکه اعتماد میکند. در واقع زمانی که شما وارد شبکه میشوید، شما اجازه دارید به بسیاری از منابع و سیستمهای شبکه دسترسی پیدا کنید. در این مدل، شبکه فقط بر اساس اعتبار کاربر یا دستگاه در سطح فیزیکی و محیط داخلی محافظت میشود، اما نسبت به تهدیدات داخلی یا رفتارهای خرابکارانه از داخل شبکه، آسیبپذیر است.

دلایل اصلی شکست VPN و فایروالهای سنتی در برابر حملات مدرن

در مدل Perimeter-Based سازمانها با کمک Firewall و IPS سد دفاعی در برابر حملات خارج از سازمان بهوجود میآوردند. اما این مدل با شکست روبرو شد، زیرا اگر مهاجمان یک بار به شبکه وارد میشدند میتوانستند آزادانه در درون سیستم حرکت کنند. طبق گزارشات بهدست آمده CrowdStrike 2024 Threat Report بیش از 80 درصد حملات موفق به دلیل همین حرکتهای جانبی بوده است. در نهایت میتوان دلایل شکست مدل امنیتی سنتی را در موارد زیر خلاصه کرد:

- دسترسی آزادانه بعد از ورود به شبکه: هر کاربر معمولی که اجازه ورود به شبکه را داشته باشد میتواند به سرورهای حساس نیز دسترسی داشته باشد.

- ضعف در برابر حملات داخلی: یک کارمند خرابکار یا دستگاه آلوده در شبکه، هیچگونه سدی در برابر خود نمیبیند و میتواند آزادانه حرکت کند.

- عدم پشتیبانی از راه دور: کارمندان راه دور نمیتوانند کار خود را بدون حضور در محل انجام دهند زیرا آنها خارج از دیوار امنیتی قرار گرفتهاند.

مفهوم اصلی Zero Trust

اکثر متخصصان امنیت سایبری معتقدند که استفاده از رویکرد Zero Trust سیسکو برای محافظت در برابر تهدیدات امری ضروری است. مدل امنیتی “صفر اعتماد” به این معناست که هیچ چیزی، نه داخل و نه خارج از شبکه قابل اعتماد نیست. در این روش همه کاربران، دستگاهها، اپلیکیشنها و فعالیتها تا زمانی که هویتشان تأیید نشده باشد، بهعنوان تهدیدات بالقوه در نظر گرفته میشوند. این رویکرد میتواند خطرات ناشی از دسترسیهای کنترل نشده را کاهش دهد.

Zero Trust Network Access (ZTNA) در برابر روشهای سنتی امنیت شبکه

| ویژگی | مدلهای سنتی امنیت شبکه | معماری Zero Trust |

| رویکرد امنیتی | ایجاد محیطی بسته و ایمن در اطراف شبکه | هیچ کاربر یا دستگاهی حتی در داخل شبکه قابلاعتماد نیست |

| اعتماد به کاربران و دستگاهها | اعتماد به کاربران و دستگاههای داخل شبکه بهطور پیشفرض | هرگز اعتماد نکن، همیشه تایید کن (Never trust, Always verify) |

| کنترل دسترسی | کنترل دسترسی بر اساس موقعیت فیزیکی کاربران در شبکه | دسترسی به منابع تنها پس از احراز هویت دقیق و مستمر و بر اساس اصول کمترین دسترسی |

| فرض تهدیدات داخلی | تهدیدات داخلی کماهمیت تلقی میشوند | تهدیدات میتوانند از داخل شبکه نیز ایجاد شوند |

| نظارت بر رفتار کاربران و دستگاهها | نظارت محدود بر رفتار کاربران و دستگاهها | نظارت مداوم بر رفتار کاربران و دستگاهها |

| مدیریت حملات سایبری | حملات پس از نفوذ فرصت گستردهای برای گسترش دارند | استفاده از Micro-Segmentation و محدود کردن حرکت جانبی مهاجمان |

| اقدامات امنیتی در برابر تهدیدات | بیشتر بر روی دفاع در برابر تهدیدات خارجی تمرکز دارد | استفاده از هوش مصنوعی و یادگیری ماشین برای تحلیل و پیشگیری از تهدیدات |

| سطح ایزولهسازی شبکه | ایزولهسازی ناقص بخشهای مختلف شبکه | تقسیمبندی دقیق شبکه (Micro-Segmentation) برای محدود کردن حرکت مهاجمان |

معماری Zero Trust سیسکو: تمرکز بر سهپایه اصلی (Workforce, Workplace, Workload)

معماری Zero Trust سیسکو مجموعهای از ابزارها میباشد که با در کنار یکدیگر قرار گرفتن، امنیت سطح بالایی را برای سازمان رقم میزنند. معماری صفر اعتماد با سه مورد کاربران، برنامهها و زیرساخت شبکه در ارتباط است. در این بخش این موارد را بررسی میکنیم.

۱. حفاظت از نیروی کار (Workforce): احراز هویت چندعاملی

اصلیترین عنصر معماری ZeroTrust سیسکو مربوط به احراز هویت کاربران، اعمال حداقل دسترسی، بررسی سلامت دستگاه کاربر و لیست سفید برنامهها برای اطمینان از نرمافزارهای مجاز میباشد. احراز هویت و تایید دسترسی کاربران باتوجه به دادههای مختلف مانند هویت کاربر، موقعیت جغرافیایی، نوع سرویس یا بارکاری و طبقهبندی دادهها انجام میگیرد.

۲. ایمنسازی محیط کار (Workplace): کنترل دسترسی شبکه (NAC) با Cisco ISE و تقسیمبندی دقیق

این عنصر معماری اعتماد صفر، در شبکه تمامی جنبههای امنیتی زیرساخت مانند روتر، سوئیچ، فضای ابری، اینترنت اشیا و زنجیره تامین را زیر نظر میگیرد. ایمنسازی محیط کار نیز به معنی کنترل و نظارت بر این منابع شبکه میباشد. در ZeroTrust حتی دستگاهها نیز اجازه دسترسی به کل شبکه را ندارند. عنصر ایمنسازی با کمک NAC، هویت و موقعیت مکانی دستگاهها، وضعیت امنیتی آنها تعیین میکند کدام دستگاه اجازه دسترسی به کدام بخش از شبکه تقسیمبندی شده را دارد. برای تأمین زیرساخت قدرتمند، میتوانید از انواع مدلهای سوئیچ سیسکو برای سگمنتیشن استفاده کنید.

ISE این تقسیمبندی را با استفاده از اصول فناوری Cisco TrustSec اجرا میکند. TrustSec یک فناوری کلیدی است که با استفاده از SGTها (Security Group Tags) سطح دسترسی را تعیین میکند و نقشی حیاتی در معماری Zero Trust دارد.

۳. تضمین امنیت برنامهها (Workload): تقسیمبندی مبتنی بر نرمافزار (Micro-Segmentation)

عنصر تضمین امنیت برنامهها یعنی یک Microservice برای دسترسی به دیتابیس باید مانند یک کاربر احراز هویت شود. این عملیات از طریق Micro-Segmentation یا تقسیمبندی مبتنی بر نرمافزار انجام میشود. در این فرایند شبکه به بخشهای مجزا و کوچکتر تقسیم میشود تا هر بخش از برنامهها و بارهای کاری (Workload) بعد از احراز هویت بتواند به بخشهای مشخص و مجازی دسترسی داشته باشد. بنابراین اگر به یکی از بخشها نفوذی انجام گرفته باشد، دیگر بخشها در امنیت خواهند بود. برای اجرای موفق پالیسیهای ISE، نیاز به تنظیمات پایه امنیتی روی سوئیچها دارید. میتوانید تنظیمات امنیتی سوئیچهای سیسکو و روشهای ایجاد امنیت را مطالعه کنید.

گامهای عملی پیادهسازی Zero Trust

- ارزیابی وضعیت فعلی سازمان، تعیین نقاط ضعف، ارزیابی کاربران، دستگاهها و دادههای حساس

- تعریف سیاستهای امنیتی کنترل دسترسی

- پیادهسازی احراز هویت چند مرحلهای برای کاربران و دستگاهها

- تقسیمبندی شبکه و استفاده از فایروالهای داخلی و ابزارهای پیشرفته برای جلوگیری از حملات داخلی

- استفاده از رمزنگاری برای انتقال دادههای حساس

- نظارت مداوم و تحلیل رفتارهای مشکوک و مدیریت دستگاههای متصل به شبکه

- پیادهسازی ابزاهای خودکارسازی پاسخ به تهدیدات، بازبینی و بهبود مداوم

بیشتر بخوانید: Cisco ISE چیست و چه مزایایی برای امنیت سازمان دارد؟

جمع بندی

معماری Zero Trust سیسکو یک رویکرد نوین و کارآمد برای افزایش امنیت سایبری است که بر اساس اصل “هرگز اعتماد نکن، همیشه تایید کن” ساخته شده است. این مدل به سازمانها کمک میکند تا امنیت شبکهها و دادههای خود را در برابر تهدیدات داخلی و خارجی تقویت کنند. با استفاده از خدمات امنیت شبکه Zero Trust، سازمانها میتوانند دسترسی به منابع را بهدقت کنترل کرده و از محیطهای ابری و توزیعشده محافظت کنند. اگر به دنبال امنیت جامع و پایدار برای سازمان خود هستید، تجارت سرور پارسه راهکارهای تخصصی برای شما دارد.

سوالات متداول درباره Zero Trust سیسکو

✔ پیادهسازی Zero Trust چقدر زمان و هزینه نیاز دارد؟

پیادهسازی کامل Zero Trust یک فرآیند تدریجی (Journey) است نه یک پروژه کوتاهمدت. زمان مورد نیاز کاملاً به بلوغ فعلی زیرساخت امنیتی شما بستگی دارد. فاز اول (شامل MFA و ZTNA) ممکن است ۳ تا ۶ ماه طول بکشد. هزینهها شامل لایسنس ابزارهایی مانند Cisco Duo، Cisco ISE و Cisco Secure Workload و همچنین هزینههای مشاوره و آموزش است. با این حال، در بلندمدت، این مدل هزینههای ناشی از نقضهای امنیتی (Breaches) و پیچیدگیهای مدیریتی را بهشدت کاهش میدهد.

✔ آیا Zero Trust برای سازمانهای کوچک نیز کاربردی است؟

بله، کاملاً کاربردی است. در حالی که راهکارهای جامع سیسکو برای سازمانهای بزرگ بهینه شدهاند، اصول Zero Trust (مانند MFA و ZTNA) باید در هر سازمانی، حتی با مقیاس کوچک، پیادهسازی شوند. سازمانهای کوچک میتوانند با ابزارهایی مانند Cisco Duo (برای MFA و دسترسی مشروط) شروع کنند و سپس با گسترش، ISE یا Secure Workload را اضافه نمایند.

✔ تفاوت اصلی Cisco Duo با سایر راهکارهای MFA چیست؟

تفاوت اصلی Duo در قابلیتهای Conditional Access (دسترسی مشروط) و Device Posture Assessment (ارزیابی وضعیت دستگاه) آن است. Duo فراتر از صرفاً تولید رمز یکبار مصرف است؛ این ابزار وضعیت سلامت دستگاه کاربر (مانند بهروز بودن سیستمعامل، وجود قفل صفحه و نصب آنتیویروس) را بررسی میکند و بر اساس آن اجازه دسترسی میدهد. این ویژگی آن را به ستون اصلی بخش Workforce در معماری Zero Trust سیسکو تبدیل میکند.

✔ نقش Cisco ISE در Zero Trust چیست؟

Cisco ISE (Identity Services Engine) قلب بخش Workplace است. این ابزار بهعنوان یک Network Access Control (NAC) عمل میکند. ISE بر اساس هویت کاربر و نوع دستگاه، دسترسی را تعیین کرده و بهطور دینامیک (پویا) دستگاه را به سگمنت مناسب شبکه هدایت میکند. این عمل، مبنای Micro-Segmentation برای محدود کردن حرکت جانبی تهدیدات در داخل شبکه است.

برخلاف روشهای ایستا و سادهتری مانند آموزش راهاندازی Port Security، کنترل دسترسی پویا و مبتنی بر هویت را فراهم میکند.

✔ آیا Zero Trust نیاز به حذف کامل فایروالها دارد؟

خیر. Zero Trust به معنای «انکار اعتماد» در لایه شبکه است، نه حذف تجهیزات امنیتی. فایروالها همچنان بهعنوان ابزارهای تقسیمبندی داخلی (Segmentation Enforcement) و کنترل جریان داده بین سگمنتها نقش حیاتی دارند. در واقع، فایروالهای نسل جدید (NGFW) در معماری Zero Trust بهعنوان نقاط اجرای پالیسیهای دقیق عمل میکنند.